Ένας νέος τύπος κακόβουλου λογισμικού ακολουθεί μια σαφώς πιο αθόρυβη και δύσκολα αφαιρούμενη πορεία στο λειτουργικό σας σύστημα - κρύβεται στο τσιπ BIOS και έτσι παραμένει ακόμα και μετά την επανεγκατάσταση του λειτουργικού σας συστήματος ή το format του σκληρού σας δίσκου ενώ μπορεί να εγκατασταθεί εξ αποστάσεως.

Η Kaspersky έχει παρατηρήσει την αύξηση των απειλών κακόβουλου λογισμικού firmware UEFI (Unified Extensible Firmware Interface) από το 2019, με τις περισσότερες να αποθηκεύουν κακόβουλο λογισμικό στον τομέα συστήματος EFI της συσκευής αποθήκευσης του υπολογιστή. Ωστόσο, κατά τη διάρκεια του νέου έτους εντοπίστηκε μια δυσοίωνη εξέλιξη με ένα νέο κακόβουλο λογισμικό UEFI, το οποίο εντοπίστηκε από τα αρχεία καταγραφής του σαρωτή υλικολογισμικού της Kasperksy και το οποίο εμφυτεύει κακόβουλο κώδικα στο Flash της σειριακής περιφερειακής διασύνδεσης (SPI) της μητρικής κάρτας. Οι ερευνητές ασφαλείας ονόμασαν αυτό το κακόβουλο λογισμικό "MoonBounce".

Το MoonBounce δεν είναι το πρώτο κακόβουλο λογισμικό UEFI που στοχεύει στο SPI flash. Η Kaspersky αναφέρει ότι πριν από αυτό προηγήθηκαν τα LoJax και MosaicRegressor. Ωστόσο, το MoonBounce παρουσιάζει "σημαντική πρόοδο, με πιο περίπλοκη ροή επίθεσης και μεγαλύτερη τεχνική πολυπλοκότητα". Φαίνεται επίσης να έχει μολύνει ένα μηχάνημα εξ αποστάσεως.

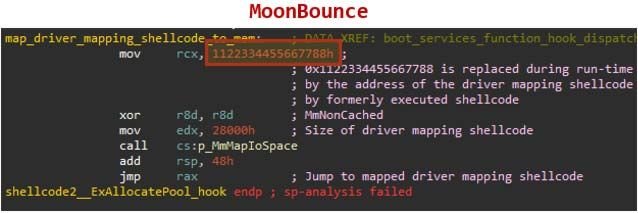

Το MoonBounce είναι αναμφισβήτητα έξυπνο στον τρόπο με τον οποίο εισέρχεται σε ένα σύστημα και καθιστά δύσκολο τον εντοπισμό και την εξουδετέρωσή του. "Η πηγή της μόλυνσης ξεκινά με ένα σύνολο από hooks που αναχαιτίζουν την εκτέλεση διαφόρων λειτουργιών στον πίνακα υπηρεσιών εκκίνησης EFI", εξηγεί η Kaspersky στο blog SecureList. Τα hooks χρησιμοποιούνται στη συνέχεια για να εκτρέψουν τις κλήσεις των λειτουργιών στον κακόβουλο shellcode που οι επιτιθέμενοι έχουν προσαρτήσει στην εικόνα CORE_DXE. Αυτό, με τη σειρά του, "δημιουργεί πρόσθετα hooks στα επόμενα συστατικά της αλυσίδας εκκίνησης, δηλαδή στον φορτωτή των Windows", ανέφεραν οι ερευνητές ασφαλείας. Αυτό επιτρέπει την εισαγωγή του κακόβουλου λογισμικού σε μια διαδικασία svchost.exe κατά την εκκίνηση του υπολογιστή στα Windows.

Οι τιμές των δεικτών αντικαθίστανται κατά τη διάρκεια της εκτέλεσης εντός του κώδικα κελύφους στο MoonBounce. (Εικόνα: Kaspersky Labs)

Εταιρεία τεχνολογίας μεταφορών η μόνη καταγεγραμμένη επίθεση μέχρι στιγμής

Φυσικά, η Kaspersky ενδιαφέρθηκε να δει τι θα έκανε στη συνέχεια το κακόβουλο λογισμικό. Έτσι, σε ένα μολυσμένο μηχάνημα, οι ερευνητές παρατήρησαν τη διαδικασία του κακόβουλου λογισμικού να προσπαθεί να αποκτήσει πρόσβαση σε μια διεύθυνση URL για να αντλήσει το ωφέλιμο φορτίο του επόμενου σταδίου και να το εκτελέσει στη μνήμη. Είναι ενδιαφέρον ότι αυτό το μέρος της εξελιγμένης επίθεσης δεν φάνηκε να πηγαίνει πουθενά, οπότε δεν ήταν δυνατό να αναλυθούν περαιτέρω βήματα του MoonBounce. Ίσως αυτό το κακόβουλο λογισμικό βρισκόταν ακόμη σε στάδιο δοκιμών όταν εντοπίστηκε ή/και κρατείται για ειδικούς σκοπούς. Επιπλέον, το κακόβουλο λογισμικό δεν βασίζεται σε αρχεία και εκτελεί τουλάχιστον ορισμένες από τις λειτουργίες του μόνο στη μνήμη, γεγονός που καθιστά δύσκολο να δούμε τι ακριβώς έκανε το MoonBounce στον μοναδικό υπολογιστή-ξενιστή στο δίκτυο μιας εταιρείας.

Ένα μόνο μηχάνημα, που ανήκει σε μια εταιρεία μεταφορών, φαίνεται να είναι το μοναδικό μηχάνημα στα αρχεία καταγραφής της Kaspersky που έχει μια μόλυνση MoonBounce στο SPI Flash του. Δεν είναι βέβαιο πώς πραγματοποιήθηκε η μόλυνση, αλλά πιστεύεται ότι προκλήθηκε εξ αποστάσεως. Αυτό το μοναδικό μηχάνημα σε μια εταιρεία τεχνολογίας μεταφορών φαίνεται να έχει εξαπλώσει εμφυτεύματα κακόβουλου λογισμικού μηUEFI σε άλλα μηχανήματα στο δίκτυο. Με μεγάλο μέρος της εργασίας του να μην περιέχει αρχεία και να παραμένει μόνο στη μνήμη, δεν είναι εύκολο να παρατηρηθεί από αυτό το μοναδικό δείγμα.

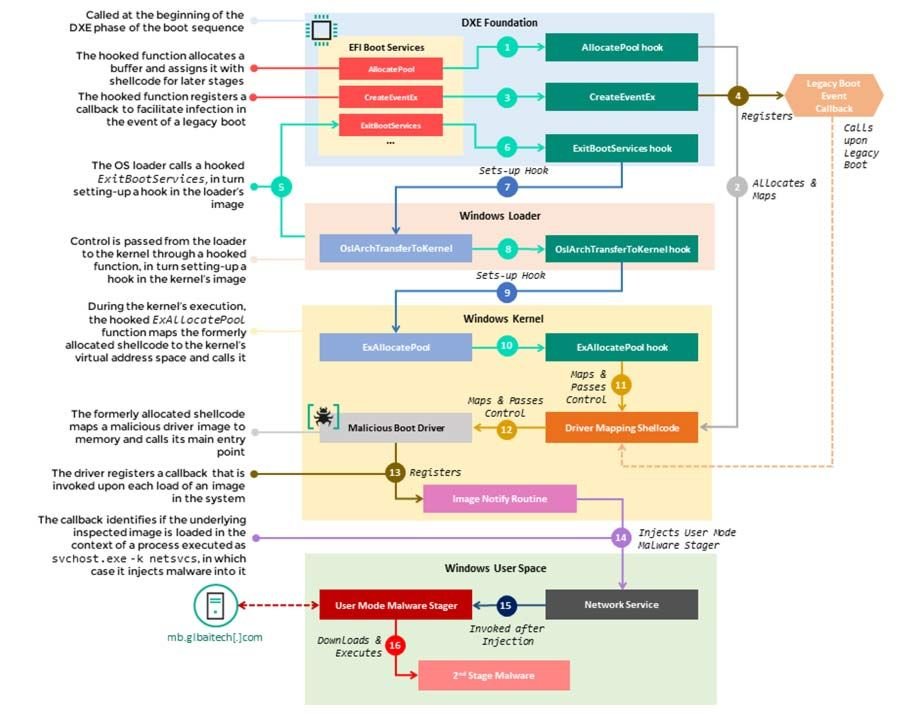

Παρακάτω, ένα διάγραμμα ροής αναλύει τον τρόπο με τον οποίο το MoonBounce εκκινεί και αναπτύσσεται από τη στιγμή που ενεργοποιείται ο υπολογιστής σας με UEFI, μέσω της φόρτωσης των Windows και μέχρι να γίνει ένας χρησιμοποιήσιμος αλλά μολυσμένος υπολογιστής.

(Εικόνα: Kaspersky Labs)

Ανιχνεύθηκαν δακτυλικά αποτυπώματα της ομάδας APT41

Ένας άλλος σημαντικός κλάδος της δουλειάς που κάνουν οι ερευνητές ασφάλειας όπως η Kaspersky είναι να εξετάζουν ποιος βρίσκεται πίσω από το κακόβουλο λογισμικό που ανακαλύπτει, ποιοι είναι οι σκοποί του κακόβουλου λογισμικού και για ποιους συγκεκριμένους στόχους είναι προετοιμασμένο το κακόβουλο λογισμικό.

Όσον αφορά το MoonBounce, η Kaspersky φαίνεται αρκετά σίγουρη ότι αυτό το κακόβουλο λογισμικό είναι προϊόν του APT41, "ενός φορέα απειλών που έχει αναφερθεί ευρέως ότι είναι κινεζόφωνος". Σε αυτή την περίπτωση, το αποδεικτικό στοιχείο είναι ένα "μοναδικό πιστοποιητικό" που το FBI έχει ήδη αναφέρει ότι σηματοδοτεί τη χρήση υποδομών που ανήκουν στην APT41. Η APT41 έχει ιστορικό επιθέσεων στην αλυσίδα εφοδιασμού, οπότε πρόκειται για τη συνέχιση ενός κεντρικού νήματος των κακόβουλων επιχειρήσεων της APT41.

Μέτρα ασφαλείας

Για να αποφύγετε να πέσετε θύμα του MoonBounce ή παρόμοιου κακόβουλου λογισμικού UEFI, η Kaspersky προτείνει ορισμένα μέτρα. Συνιστά στους χρήστες να ενημερώνουν το υλικολογισμικό UEFI απευθείας από τον κατασκευαστή, να επαληθεύουν ότι το BootGuard είναι ενεργοποιημένο όπου είναι διαθέσιμο και να ενεργοποιούν τα Trust Platform Modules. Τέλος, συνιστά μια λύση ασφαλείας που σαρώνει το υλικολογισμικό του συστήματος για προβλήματα, ώστε να μπορούν να ληφθούν μέτρα όταν εντοπιστεί κακόβουλο λογισμικό UEFI.

Recommended Comments

Create an account or sign in to comment

You need to be a member in order to leave a comment

Create an account

Sign up for a new account in our community. It's easy!

Register a new accountSign in

Already have an account? Sign in here.

Sign In Now