-

Posts

1.522 -

Εγγραφή

-

Τελευταία Επίσκεψη

Content Type

Forums

Ειδήσεις

Reviews

Αγγελίες

Blogs

Gallery

Posts posted by bleo8onhs

-

-

Μπααα! Δοκίμασα τη JR με mushkin και το μόνο πρόβλημα ήταν ότι δεν ανέβαιναν όσο οι corsair. Καμία ασυμβατότητα.

-

Πολύ καλή είναι η μητρική, και μάλλον θα γίνει και καλύτερη.. Χτυπάει τα ίδια νούμερα με τις άλλες με αρκετά λιγότερο ρεύμα. Όντως μάλλον ίδιες είναι με τη JR κατά βάθος, και εγώ τις μνήμες τις δούλεψα και λίγο ψηλότερα από 1066, τώρα όμως με τόσο fsb αν δεν τις βάζω 1:1 πάνε ψηλά με τα άλλα, οπότε και γώ κάτω είμαι. Αυτό που με προβληματίζει είναι γιατί ενώ δουλεύουν οι μνήμες χαμηλότερα, θέλουν περισσότερο ρεύμα για να δουλέψουν.

Και για το raid, δεν ξέρω με το νέο bios, αλλά με το 812 με raid, ψηλά, δεν θα πάτε.

-

Λέω να ποστάρω και γώ στο XS αλλά δεν είμαι ακόμη σταθερός. Spi τελειώνω εύκολα, αλλά στο prime ο ένας πυρήνας αποτυγχάνει.

-

Δεν τις έβαζε, αυτό έχει σαν default ρύθμιση. Και τις δικές μου έτσι τις ξεκινάει. Corsair dominator 1066 έχω 2Χ2G.

-

Σε μένα δεν ανοίγει το pc αν δεν δώσεις 2.1 στις μνήμες ούτε default. Μόνο μετά από clear cmos που πάει ο πολλαπλασιαστής στο 8(και όχι 8,5) ανοίγει. Αν το βάλω 8,5 και δεν δώσω 2,1 δεν ξεκινά. Επίσης, διαπίστωσα στην μικρή και το ίδιο διάβασα, ότι αν δεν είναι enabled ο κοντρόλερ των ata δεν ξεκινά επίσης! Και έλεγα τόσο καιρό, γιατί φτάνει στις μνήμες και σταματάει.

-

Αν δείτε την τελευταία φωτο, το cp δείχνει κανονικά 180.42. Τα προβλήματα όμως παραμένουν. Μήπως να φταίει το pci-e που το έχω στα 105? Θα το κατεβάσω να ξαναδοκιμάσω, αλλά κουφό μου φαίνεται.

-

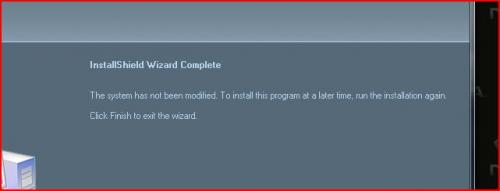

Μήπως ξέρει κανείς γιατί σε vista 64 όταν βάζω τους προτελευταίους forceware και τώρα τους τελευταίους (beta) η εγκατάσταση σταματάει στο 50%?

Μου βγάζει στο τέλος μετά από ώρα ότι δεν κατάφερε να γίνει εγκατάσταση.

Οι drivers μάλλον μπαίνουν, αλλά δεν καταλαβαίνω τι συμβαίνει.

Και στα παιχνίδια έχω προβλήματα. Το underground 2 σταματάει λες και βγάζει φωτογραφία, και ξαναξεκινάει, και το grid έχει από παγώματα μέχρι πιξελιάσματα και όταν βγαίνω και τα windows έτσι είναι.

Να ζεσταίνεται η κάρτα (9800gtx)?

-

Μανία που με πιάνει με τους Ε... Σκέφτομαι πολύ σοβαρά να τον δώσω τον q...

Έχω την εντύπωση πως στα 506 βγάζω καλύτερο p32 για λίγα secs!

-

Δοκίμασε να δώσεις 100 και στα δύο, ή 200. Για quad. Για Ε διάβασα στο XS ότι καλό είναι να δώσεις 100 στο ένα και 0 στο άλλο.

Το ΝΒ δεν νομίζω ότι έχει πρόβλημα στη μητρική. Δοκίμασε και ψηλότερα, 1,35 ή παραπάνω.

Για το raid έχει θέμα στο DFI Club Forum και ακριβώς τα ίδια με τα δικά μου προβλήματα υπάρχουν.

Επίσης, για την μητρική σας, υπάρχουν αρκετά έτοιμα ABS αρχεία με ρυθμίσεις, καθώς και πολλά ss. Κοίτα εδώ για ρυθμίσεις..

-

@bleo8onhs: Ναι εγω κλοκαρω με RAID!! Αυτη τη στιγμη ειμαι σταθερος στα 3,6ghz 400x9 με +350mv στον Q6600.. Ισως το σηκωνει και με ελαφρως λιγοτερα δεν το εχω ψαξει οσο θα επρεπε ακομα.. Πανω απο 400fsb δεν εχω καταφερει ακομα να μπουταρω..

Με το 812 bios δεν μπορουσα να περασω το 389fsb.. Τωρα με το Α03 επιασα 400.. Αντε να δουμε..

:turn:

:turn:Δεν κουβεντιάζω για τέτοιο oc. Στα 3,κάτι και γώ έφτανα. Έφτασα μέχρι 424 fsb. Μπούταρα και με 500 αλλά τα windows κόλλαγαν αμέσως. Χωρίς raid όμως, είμαι στα 505 και συνεχίζω. Με το 812. Για την JR δεν έχει βγεί πιο νέο...

xexe το βρηκα το προβλημα μαλλον.. Αφηνα τα cpu skews sto 0.. Εδωσα απο 100 στο καθενα και πηγα 450.. Τωρα θελω να δω γιατι ενω με 400χ9.5 βγαζω 3dmark με 450χ8 γεμιζει artifacts ο τοπος.. Το 812 εχω παντως..

xexe το βρηκα το προβλημα μαλλον.. Αφηνα τα cpu skews sto 0.. Εδωσα απο 100 στο καθενα και πηγα 450.. Τωρα θελω να δω γιατι ενω με 400χ9.5 βγαζω 3dmark με 450χ8 γεμιζει artifacts ο τοπος.. Το 812 εχω παντως..Τα παθαίνω και γώ αυτά τα παλαβά. Μπαίνω κανονικά με 500 και με 480 ούτε ξεκινάει. Μου έχει δώσει το μυαλό στα χέρια. Μπαίνει με 450 και με 400 ούτε λόγος.

-

Σε μένα, μια καλή ρύθμιση για το GTL είναι 63 67 61. Με 67 67 67 δεν ανεβαίνει με τίποτα, όπως και με 61 61 61. Προς το παρόν. Επίσης, όσοι οβερκλοκάρετε, έχετε raid? Σε μένα δεν ανέβαινε με τίποτα επίσης. Με τετραπύρηνο πάντα. Ξέρει κανεις ποια ρύθμιση είναι καλή για το FSB κάτω από τα GTL? Για Ε διαβάζω ότι είναι καλό το 28-29, για quad?

Ααα, και για τις μνήμες, διάβασα στο xtreme ότι αν έχω dominators, ας βάλω στο model 4 4 1. Σε μένα μόνο με auto και 0 0 2 κατάφερα να κάνω κάτι. Ισως και 3 3 1.

Και κάτι άλλο. Στο bios της JR, η DFI, είχε vdroop επιλογή. Στο τελευταίο. Για κάποιο λόγο το έβγαλε από το site όμως, οπότε και εγώ έβαλα το αμέσως παρακάτω (812?) το οποίο δεν έχει. Ξέρετε κάτι για νέο bios? Ή γιατί το κατέβασε?

-

Κοίτα να δεις... Και στην αρχή οι περισσότεροι (και εγώ) περίμεναν ότι πάει για την τρύπα...

-

Καλή η Miller ναι, αλλά είναι τζούφιες. Τις προάλλες 3 άτομα ήπιαμε γύρω στις 20.. και δεν έγινε και τίποτα. Ότι πρέπει πάντως για καλοκαιράκι

Γιατί, με την κορόνα την ακούτε?

-

@Elric

Δεν ξέρω φίλε, εγώ από κάβα τα παίρνω, αλλά από Αθήνα (από κεί φαντάζομαι είσαι) δεν ξέρω καθόλου.

Πολύ καλή μπύρα επίσης, κάλύτερη κατά τη γνώμη μου από την κορόνα, DJD, είναι η Miller. Την βρήκα στο Βασιλόπουλο και είναι εξαιρετική και πολύ ελαφριά. Βέβαια, δεν ξέρω αν θα την βρείτε σε μαγαζιά. Στην Πάτρα ένα είχα βρεί.

-

Αργά το πήρα πρέφα αυτό το thread!

My poison is Jack, Daniels.

Και αν βρώ πουθενά, single barrel. Αν δεν το έχετε δοκιμάσει δοκιμάστε το!

-

Αρχική απάντηση από Voudas

εγώ πάντως σα σωστός roben των wifi, τα βρίσκω, τα σπάω και αν έχουν και default pass τα router, αλλάζω το ssid σε vale-wpa-to-wep-spaei ή κάτι αντίστοιχο... xexe

Κορυφαίο φίλε!

-

Ακριβώς. Αν σου βγάλει hex κλειδί, πέρνα το έτσι. Αν το μετατρέψεις μάλλον δεν θα δουλεύει. Οι converters έχω την εντύπωση πως είναι για το στήσιμο του ap. Δηλαδή να βάλεις a1234b για pass και να κάνεις convert σε ascii για να τον χρησιμοποιήσεις σε εκείνη τη μορφή (δεν ξέρω για ποιο λόγο, πιθανόν γιατι είναι ευκολότερο να θυμάσαι το πρώτο, και μετατρέποντας το να έχεις το δεύτερο, παρά να θυμάσαι το ascii.)

-

(1) Theoretically it's always possible, but may result in non-printable characters.

Generally, hex keys that were not originally in ascii format shouldn't be converted to ascii.

(2) Not all hex keys have a corresponding passphrase. 128 bit keys need to crack or bruteforce md5 to get passphrase (not implemented yet).

64 bit keys need to reverse de facto Prng algorythm (Newsham) to get the hash. The passphrase might be guessed from it's hash,

but it's a little tricky because there are infinite values that match it (currently implemented).

# Notes: Windows XP SP2 only admits Hex and Ascii keys. Hex keys should be typed without separators.

# Linux iwconfig admits Hex and Ascii keys. You can do passphrase-to-hex conversion with tools like lwepgen, swepgen, a script, etc.

# Linux iwconfig admits short keys. Keys shorter than 5 or 13 bytes are padded with 0 on the right.

# Linux 64 passphrase conversion tools usually behave different (imho wrong) than others if you use extended ascii characters (128-255). This is due to the use of signed integer operations during calculation.

# In this tool some newsham passphrase characters are wilcards (any value will work). Those characters are noted with '·'. Non-printable characters are noted with '·' too.

Εδω είναι οι απαντήσεις στα ερωτήματα σας.

Το link busa, μετατρέπει απο hex σε ascii και ανάποδα, αλλά δεν μετατρέπονται όλα τα κλειδιά. Το λέει στις σημειώσεις. Από τα windows μπορείς να συνδεθείς με hex χωρίς τα : .

-

Λίγες φορές μετατρέπεται το hex κλειδί σε ascii, όπως θα καταλάβαινες αν διάβαζες τα bold στο post #69.

Δεν θυμάμαι αν το πρόγραμμα του robotics έχει επιλογή, αλλά μπορείς να δοκιμάσεις να συνδεθείς από το backtrack που σίγουρα έχει.

-

Πρέπει να βάλεις το κλειδί χωρίς τα : και να του δηλώσεις ότι βάζεις κλειδί με hex μορφή.

Αυτό το κοίταξες?

-

How to convert the HEX WEP key to ASCII?

See the next entry.

How to use the key

If aircrack-ng determines the key, it is presented to you in hexadecimal format. It typically looks like:

KEY FOUND! [11:22:33:44:55]

The length will vary based on the WEP bit key length used. See the table above which indicates the number of hexadecimal characters for the various WEP key bit lenghts.

You may use this key without the : in your favorite client. This means you enter 1122334455 into the client and specify that the key is in hexadecimal format. Remember that most keys cannot be converted to ASCII format. If the HEX key is in fact valid ASCII characters, the ASCII will also be displayed.

If you wish to experiment a bit with converting HEX to ASCII, see this FAQ entry.

We do not specifically provide support or the details on how to configure your wireless card to connect to the AP. Search the internet for this information. As well, see the documentation for your card's wireless client. If you are using linux, check the mailing lists and forums specific to the distribution.

Additionally, Aircrack-ng prints out a message indicating the likelihood that the key is correct. It will look something similar to Probability: 100%. Aircrack-ng tests the key against some packets to confirm the key is correct. Based on these tests, it prints the probability of a correct key.

Also remember we do not support or endorse people accessing networks which do not belong to them.

How to convert the hex key back to the passphrase?

People quite often ask if the hexadecimal key found by aircrack-ng can be converted backwords to the original passphrase. The simple answer is NO.

To understand why this is so, lets take a look at how these passphrases are converted into the hexadecimal keys used in WEP.

Some vendors have a wep key generator which translates a passphrase into a hexadecimal WEP key. There are no standards for this. Very often they just pad short phrases with blanks, zeroes or other characters. However, usually the passphrases are filled with zeros up to the length of 16 bytes, and afterwards the MD5SUM of this bytestream will be the WEP Key. Remember, every vendor can do this in a slightly different way, and so they may not be compatible.

So there is no way to know the how long the original passphrase was. It could as short as one character. It all depends on the who developed the software.

Nonetheless, these passphrases result in a WEP Key that is as easily cracked as every other WEP Key. The exact conversion method really does not matter in the end.

Keep in mind that wep passwords that look like plain text might either be ASCII or PASSPHRASE. Most (all) systems support ASCII and are the default, but some support passphrase and those which support it require users to specify whether it's ascii or a passphrase. Passphrases can be any arbitrary length. ASCII are usually limited to 5 or 26 (wep40 and wep104).

As a side note, Windows WZC only supports fixed length hex or ascii keys, so the shortest inputable key is 5 characters long. See the table above on this page regarding how many characters are needed for specific key lengths.

-

ASCII - HEX converter

http://centricle.com/tools/ascii-hex/

EDIT:

Το θέμα καλύπτεται και στο wiki του aircrack

http://www.aircrack-ng.org/doku.php?id=faq&DokuWiki=8bc7bfaae7117321a9a57813f2eed2bd

How do I convert the HEX characters to ASCII?

Here are some conversion links. Remember to put % in front of each hex character when going from hex to ascii.

*

http://centricle.com/tools/ascii-hex/

*

http://www.mikezilla.com/exp0012.html

*

http://www.vortex.prodigynet.co.uk/misc/ascii_conv.html

LatinSud has developed a very useful tool - Javascript WEP Conversion Tool. It can perform a variety of WEP, ASCII and passphrase conversions.

-

To wep δεν σπάει με brute force αλλά με στατιστικές μεθόδους οπότε και εξαρτάται από το ποσό των πακέτων που θα αναχαιτίσεις. To wpa σπάει με brute force, για την ώρα, οπότε με μεγάλο και καλό κλειδί είναι απίθανο να σπάσει αφού χρειάζεται υπολογιστική δύναμη τεράστια.

-

Αρχική απάντηση από mariosalice

Να ρωτήσω κάτι.

Το πρόγραμμα που διαβάζει τα πακέτα, το ίδιο βρίσκει και το mac address και το tx key και το ssid και τον τύπο του wireless από την αρχή μόνο του?

Είναι απαραίτητα ή σπάει ο κωδικός WEP και χωρίς αυτά?

Ακόμα και αν είναι ανοικτός μόνο ο wireless router βρίσκει το WEP?

Γιατί αν υπάρχει σύνδεση θα αρχίσουν οι διακοπές και καταλαβαίνεις ότι κάτι δεν πάει καλά.

Ή πρέπει να βρει πρώτα το mac address και μετά να αλλάξει το δικό του, να βάλει το ίδιο B/G/N και το ίδιο ssid και το ίδιο tx key που υποστηρίζει ο router και στη συνέχεια να αρχίσει να μαζεύει τα πακέτα για να σπάσει το WEP?

Αν το πρόγραμμα βρίσκει τον κωδικό ακόμα και αν δεν χρειάζονται τα υπόλοιπα, τότε πράγματι είναι πανεύκολο να μπει κανείς σε δίκτυο με WEP.

Διαφορετικά νομίζω ότι δυσκολεύει το πράγμα.

Ανάλογα με τις απαντήσεις στα προηγούμενα ερωτήματα, υπάρχουν δύο δρόμοι για να σπάσει ένα wireless.

Ή ξεκινάει κανείς με συγκεκριμένο πρωτόκολλο όπου δέχεται εκ των προτέρων ότι όλα τα συστήματα ασφαλείας είναι ενεργοποιημένα ή πάει στην τύχη και ότι πιάσει.

Αν πάει στην τύχη σε σύστημα που τα έχει όλα ενεργοποιημένα με WEP θα τα καταφέρει?

Αν πάλι πάει οργανωμένα, σε πόση ώρα σπάει ένα wireless δίκτυο με WEP?

Παραπάνω κάποιος πρέπει να έβαλε link και για σπάσιμο χωρίς clients. Όπως και να χει, μπορείς να προσπαθήσεις να συνδεθείς στο router κάνοντας το να απαντήσει. Από την στιγμή που θα βρεί ενα arp request θα στέλνει συνέχεια, θα βρίσκει κι άλλα και η διαδικασία θα επιταχυνθεί πολύ. Και αυτό πάντως φαίνεται στο router αν έχεις το νου σου.

Αν υπάρχουν clients είναι πολύ πιο εύκολο. ΚΑι πάλι όμως αν δεν είσαι υποψιασμένος (ο σκοπός του θέματος αυτός είναι), ένα disconnect δεν θα προκαλέσει υποψίες.

Στην πράξη η ισχύς είναι πολύ σημαντική. Αν δηλαδή το σήμα είναι μια η δύο παύλες χοντρικά, χωρίς clients δεν πρόκειται να κάνεις τίποτα σε 5 λεπτά. Σε δυο μέρες κάτι γίνεται.

Γιατί δεν βάζεις WPA? Το μόνο πρόβλημα που έχω εγώ είναι ότι δεν το βλέπει το PDA.

Σωτήρη, στο screenshot έπρεπε να βάλεις και τις πληροφορίες που βγάζει για κάθε AP που βρίσκει.

Samsung MLC/SLC thread

In Συσκευές Αποθήκευσης

Κανένα άλλο eshop ξέρετε για τους samsung slc's γιατί το novatech δεν τους έχει πλέον?