-

Posts

1.522 -

Εγγραφή

-

Τελευταία Επίσκεψη

Content Type

Forums

Ειδήσεις

Reviews

Αγγελίες

Blogs

Gallery

Everything posted by bleo8onhs

-

Samsung MLC/SLC thread

bleo8onhs απάντησε στο θέμα του Teodor_ch topic στην ενότητα Συσκευές Αποθήκευσης

Κανένα άλλο eshop ξέρετε για τους samsung slc's γιατί το novatech δεν τους έχει πλέον? -

DFI LanParty DK P45-T2RS

bleo8onhs απάντησε στο θέμα του Frostbyte topic στην ενότητα Intel Platform

Μπααα! Δοκίμασα τη JR με mushkin και το μόνο πρόβλημα ήταν ότι δεν ανέβαιναν όσο οι corsair. Καμία ασυμβατότητα. -

DFI LanParty DK P45-T2RS

bleo8onhs απάντησε στο θέμα του Frostbyte topic στην ενότητα Intel Platform

Πολύ καλή είναι η μητρική, και μάλλον θα γίνει και καλύτερη.. Χτυπάει τα ίδια νούμερα με τις άλλες με αρκετά λιγότερο ρεύμα. Όντως μάλλον ίδιες είναι με τη JR κατά βάθος, και εγώ τις μνήμες τις δούλεψα και λίγο ψηλότερα από 1066, τώρα όμως με τόσο fsb αν δεν τις βάζω 1:1 πάνε ψηλά με τα άλλα, οπότε και γώ κάτω είμαι. Αυτό που με προβληματίζει είναι γιατί ενώ δουλεύουν οι μνήμες χαμηλότερα, θέλουν περισσότερο ρεύμα για να δουλέψουν. Και για το raid, δεν ξέρω με το νέο bios, αλλά με το 812 με raid, ψηλά, δεν θα πάτε. -

DFI LanParty DK P45-T2RS

bleo8onhs απάντησε στο θέμα του Frostbyte topic στην ενότητα Intel Platform

Λέω να ποστάρω και γώ στο XS αλλά δεν είμαι ακόμη σταθερός. Spi τελειώνω εύκολα, αλλά στο prime ο ένας πυρήνας αποτυγχάνει. Valid 512x8,5 -

DFI LanParty DK P45-T2RS

bleo8onhs απάντησε στο θέμα του Frostbyte topic στην ενότητα Intel Platform

Δεν τις έβαζε, αυτό έχει σαν default ρύθμιση. Και τις δικές μου έτσι τις ξεκινάει. Corsair dominator 1066 έχω 2Χ2G. -

DFI LanParty DK P45-T2RS

bleo8onhs απάντησε στο θέμα του Frostbyte topic στην ενότητα Intel Platform

Σε μένα δεν ανοίγει το pc αν δεν δώσεις 2.1 στις μνήμες ούτε default. Μόνο μετά από clear cmos που πάει ο πολλαπλασιαστής στο 8(και όχι 8,5) ανοίγει. Αν το βάλω 8,5 και δεν δώσω 2,1 δεν ξεκινά. Επίσης, διαπίστωσα στην μικρή και το ίδιο διάβασα, ότι αν δεν είναι enabled ο κοντρόλερ των ata δεν ξεκινά επίσης! Και έλεγα τόσο καιρό, γιατί φτάνει στις μνήμες και σταματάει. -

The nVidia ForceWare Driver Thread

bleo8onhs απάντησε στο θέμα του jpavly topic στην ενότητα Κάρτες Γραφικών

Αν δείτε την τελευταία φωτο, το cp δείχνει κανονικά 180.42. Τα προβλήματα όμως παραμένουν. Μήπως να φταίει το pci-e που το έχω στα 105? Θα το κατεβάσω να ξαναδοκιμάσω, αλλά κουφό μου φαίνεται. -

The nVidia ForceWare Driver Thread

bleo8onhs απάντησε στο θέμα του jpavly topic στην ενότητα Κάρτες Γραφικών

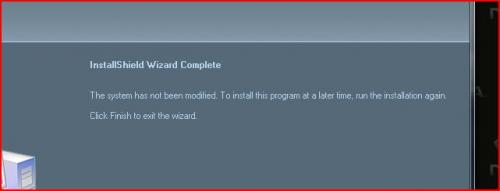

Μήπως ξέρει κανείς γιατί σε vista 64 όταν βάζω τους προτελευταίους forceware και τώρα τους τελευταίους (beta) η εγκατάσταση σταματάει στο 50%? Μου βγάζει στο τέλος μετά από ώρα ότι δεν κατάφερε να γίνει εγκατάσταση. Οι drivers μάλλον μπαίνουν, αλλά δεν καταλαβαίνω τι συμβαίνει. Και στα παιχνίδια έχω προβλήματα. Το underground 2 σταματάει λες και βγάζει φωτογραφία, και ξαναξεκινάει, και το grid έχει από παγώματα μέχρι πιξελιάσματα και όταν βγαίνω και τα windows έτσι είναι. Να ζεσταίνεται η κάρτα (9800gtx)? -

DFI LanParty DK P45-T2RS

bleo8onhs απάντησε στο θέμα του Frostbyte topic στην ενότητα Intel Platform

Μανία που με πιάνει με τους Ε... Σκέφτομαι πολύ σοβαρά να τον δώσω τον q... Έχω την εντύπωση πως στα 506 βγάζω καλύτερο p32 για λίγα secs! -

DFI LanParty DK P45-T2RS

bleo8onhs απάντησε στο θέμα του Frostbyte topic στην ενότητα Intel Platform

Δοκίμασε να δώσεις 100 και στα δύο, ή 200. Για quad. Για Ε διάβασα στο XS ότι καλό είναι να δώσεις 100 στο ένα και 0 στο άλλο. Το ΝΒ δεν νομίζω ότι έχει πρόβλημα στη μητρική. Δοκίμασε και ψηλότερα, 1,35 ή παραπάνω. Για το raid έχει θέμα στο DFI Club Forum και ακριβώς τα ίδια με τα δικά μου προβλήματα υπάρχουν. Επίσης, για την μητρική σας, υπάρχουν αρκετά έτοιμα ABS αρχεία με ρυθμίσεις, καθώς και πολλά ss. Κοίτα εδώ για ρυθμίσεις.. http://csd.dficlub.org/forum/showthread.php?t=8079 -

DFI LanParty DK P45-T2RS

bleo8onhs απάντησε στο θέμα του Frostbyte topic στην ενότητα Intel Platform

Δεν κουβεντιάζω για τέτοιο oc. Στα 3,κάτι και γώ έφτανα. Έφτασα μέχρι 424 fsb. Μπούταρα και με 500 αλλά τα windows κόλλαγαν αμέσως. Χωρίς raid όμως, είμαι στα 505 και συνεχίζω. Με το 812. Για την JR δεν έχει βγεί πιο νέο... Τα παθαίνω και γώ αυτά τα παλαβά. Μπαίνω κανονικά με 500 και με 480 ούτε ξεκινάει. Μου έχει δώσει το μυαλό στα χέρια. Μπαίνει με 450 και με 400 ούτε λόγος. -

DFI LanParty DK P45-T2RS

bleo8onhs απάντησε στο θέμα του Frostbyte topic στην ενότητα Intel Platform

Σε μένα, μια καλή ρύθμιση για το GTL είναι 63 67 61. Με 67 67 67 δεν ανεβαίνει με τίποτα, όπως και με 61 61 61. Προς το παρόν. Επίσης, όσοι οβερκλοκάρετε, έχετε raid? Σε μένα δεν ανέβαινε με τίποτα επίσης. Με τετραπύρηνο πάντα. Ξέρει κανεις ποια ρύθμιση είναι καλή για το FSB κάτω από τα GTL? Για Ε διαβάζω ότι είναι καλό το 28-29, για quad? Ααα, και για τις μνήμες, διάβασα στο xtreme ότι αν έχω dominators, ας βάλω στο model 4 4 1. Σε μένα μόνο με auto και 0 0 2 κατάφερα να κάνω κάτι. Ισως και 3 3 1. Και κάτι άλλο. Στο bios της JR, η DFI, είχε vdroop επιλογή. Στο τελευταίο. Για κάποιο λόγο το έβγαλε από το site όμως, οπότε και εγώ έβαλα το αμέσως παρακάτω (812?) το οποίο δεν έχει. Ξέρετε κάτι για νέο bios? Ή γιατί το κατέβασε? -

Ποιο είναι το αγαπημένο σας αλκοολούχο ποτό;;;[18+ ONLY.]

bleo8onhs απάντησε στο θέμα του LevelOne topic στην ενότητα Off topic

Γιατί, με την κορόνα την ακούτε? -

Ποιο είναι το αγαπημένο σας αλκοολούχο ποτό;;;[18+ ONLY.]

bleo8onhs απάντησε στο θέμα του LevelOne topic στην ενότητα Off topic

@Elric Δεν ξέρω φίλε, εγώ από κάβα τα παίρνω, αλλά από Αθήνα (από κεί φαντάζομαι είσαι) δεν ξέρω καθόλου. Πολύ καλή μπύρα επίσης, κάλύτερη κατά τη γνώμη μου από την κορόνα, DJD, είναι η Miller. Την βρήκα στο Βασιλόπουλο και είναι εξαιρετική και πολύ ελαφριά. Βέβαια, δεν ξέρω αν θα την βρείτε σε μαγαζιά. Στην Πάτρα ένα είχα βρεί. -

Ποιο είναι το αγαπημένο σας αλκοολούχο ποτό;;;[18+ ONLY.]

bleo8onhs απάντησε στο θέμα του LevelOne topic στην ενότητα Off topic

Αργά το πήρα πρέφα αυτό το thread! My poison is Jack, Daniels. Και αν βρώ πουθενά, single barrel. Αν δεν το έχετε δοκιμάσει δοκιμάστε το! http://www.jdsinglebarrel.com/sb_botl.jpg -

MMO/Role-Playing World of Warcraft

bleo8onhs απάντησε στο θέμα του stamatas topic στην ενότητα PC Gaming

Φανατικός του lineage εδώ... Αν και σταμάτησα να παίζω, ελλείψει χρόνου. Το wow αν και αναγνωρίζω ότι είναι πολύ πιο μελετημένο, τα γραφικά του μου φαίνονται παιδικά. Ευχαριστώ πάντως. -

MMO/Role-Playing World of Warcraft

bleo8onhs απάντησε στο θέμα του stamatas topic στην ενότητα PC Gaming

Και τι διαφορά έχουν τα παρτυ μεταξύ τους? Δεν μπορείς να έχεις 6 άτομα πάρτυ πχ? -

MMO/Role-Playing World of Warcraft

bleo8onhs απάντησε στο θέμα του stamatas topic στην ενότητα PC Gaming

Noobοερώτηση: Έχει όριο στο party το wow αλα lineage? -

Αντιμετώπιση Virus, Spyware, Adware, Dialers, Trojans κλπ [Ver 2.2]

bleo8onhs απάντησε στο θέμα του jpavly topic στην ενότητα Antivirus & Security

http://www.portforward.com/cports.htm @vgiozo Εκεί θα βρεις λίστα με τα ports που χρησιμοποιούν πολλά παιχνίδια, και διάφορες άλλες εφαρμογές. Επίσης στο firewalling θα βρεις οδηγίες για setup σε γνωστά firewalls και routers. Μία ένσταση έχω, μόνο με firewall, όσο κι αν είναι βαρύ το antivirus, αν δεν είναι active, δεν είσαι απόλυτα ασφαλής. Καλό προγραμματάκι είναι το WinTasks. Βλέπει live ότι τρέχει, τα κλείνει, τα απενεργοποιεί, και για τις γνωστές εφαρμογές, σου λέει και τι είναι και τι κάνουν, και αν είναι καλό να απενεργοποιηθούν ή όχι.- 433 απαντήσεις

-

- a/v

- antispyware

-

(και 3 επιπλέον)

Tagged with:

-

Κατασκευή εναλλάκτη θερμότητας

bleo8onhs απάντησε στο θέμα του ICE1416003169 topic στην ενότητα Ψύξη

’κου τι φαντάστηκα για να καταλάβεις. Μέσα στη σωλήνα περνάμε σωλήνες με τον αυτοσχέδιο εναλλάκτη από το ένα, και από το άλλο κύκλωμα. Βάζουμε το παραφλού μας που υποθέτω ότι έχει μεγαλύτερη θερμική αγωγιμότητα από τον αέρα, και έχουμε ένα ωραίο σύστημα μεταφοράς θερμότητας από το ένα στο άλλο. Το πλαστικό είναι απλά το καπάκι. Βέβαια εγώ θα προτιμούσα χαλκοσωλήνα διπλάσια διατομής για το ένα κύκλωμα και από μέσα του να περνάει ο χαλκοσωλήνας του δεύτερου, μεταφέροντας τη θερμότητα άμεσα και αποτελεσματικά. Πληροφοριακά, υπάρχουν σωλήνες πλαστικοί που αντέχουν τέτοιες πιέσεις. Έχουμε στο πανεπιστήμιο στο εργαστήριο ψύξη-κλιματισμός της θερμοδυναμικής, διάφανους, για να φαίνεται το φρέον που περνάει από μέσα... -

Κατασκευή εναλλάκτη θερμότητας

bleo8onhs απάντησε στο θέμα του ICE1416003169 topic στην ενότητα Ψύξη

Καλά βλέπεις άφαντε (δεν καταλαβαίνω που είναι το πρόβλημα στην πλαστική σωλήνα αλλά τέλος πάντων)! Γιατί λοιπόν αφού θες να φτιάξεις chiller και υποτίθεται ότι έχεις πρόβλημα με την μετάδοση της θερμότητας, να κάθεσαι να κολλάς κτλ κτλ, και να μην βάλεις μια δεξαμενή με ένα σπείρωμα καλό, η οποία και buffer θα σου κρατάει, και μια χαρά θα κρυώνει? Το βασικό είναι το μέγεθος της δεξαμενής. Η ροη δεν είναι πρόβλημα μιας και το υγρό είναι ελεύθερο. -

Κατασκευή εναλλάκτη θερμότητας

bleo8onhs απάντησε στο θέμα του ICE1416003169 topic στην ενότητα Ψύξη

Μπορείς να το εξηγήσεις αυτό λίγο σε παρακαλώ? Για chiller δεν προορίζεται το συγκεκριμένο? Γιατί αν προορίζεται για chiller, υπάρχουν κανα δυο άλλοι ευκολότεροι και πρακτικότεροι τρόποι για να κρυώσει καλύτερα το ψυκτικό. Αν το πας για cascade, πάω πάσο, αν και δεν θα ήταν καλύτερα να φτιάξεις ένα σύστημα με σωλήνες που να περνά η μία μέσα στην άλλη? -

Κατασκευή εναλλάκτη θερμότητας

bleo8onhs απάντησε στο θέμα του ICE1416003169 topic στην ενότητα Ψύξη

Και είναι τόσο μεγάλη η απώλεια της μετάδοσης με ένα απλό σπείρωμα, που πρέπει να φτιάξουμε τέτοιο εναλλάκτη? -

Η ιστορία του μικρού Γιαννάκη (ή αλλιώς οδηγός για τα νέα μέλη & Welcome thread)

bleo8onhs απάντησε στο θέμα του DJD topic στην ενότητα Thelab.gr Νέα και σχόλια

Καλως ήρθες Γιαννάαακη! Χεχεχεχε! -

Οι Στιχοι αγαπημένων μας τραγουδιών

bleo8onhs απάντησε στο θέμα του astrolabos topic στην ενότητα Off topic

Μέσα σε τόσα υπέροχα κομμάτια το δικό μου αγαπημένο δεν αξίζει να μπεί στο thread αυτό αλλά δεν βαριέστε! Artist: Oscar G. & Ralph Falcon Title: Dark Beat I feel it deep inside me I wanna ride it I can't fight it I might as well rely on the drum beat dj pumps a low-end frequency I Can't hide it I won't deny it cause i'm addicted to drums and i'm a slave to the dark beat