Το νέο CryptXXX κλέβει passwords των θυμάτων > Lastpass Premium giveaway!

Το CryptXXX ransomware έχει πλέον τη δυνατότητα να κάνει dump τα passwords και να υποκλέπτει πληροφορίες. Το νέο module του CryptXXX ονομάστηκε StillerX και εμφανίστηκε στην έκδοση 3.100 και ανιχνεύτηκε πρώτα στις 26 Μαΐου.

Η ανάλυση της νέας έκδοσης του CryptXXX δείχνει ότι έχει πολλά features, αλλά το StillerX το κάνει ιδιαίτερα επικίνδυνο. Το StillerX λειτουργεί σαν ένας κλασσικός password dumper, μία τεχνική είναι γνωστή και σαν infostealing. Αυτά τα malware είναι σχεδιασμένα ώστε να επιτίθενται σε εσωτερικές databases αρκετών προγραμμάτων, να εξάγουν passwords (κρυπτογραφημένα ή όχι) και να τα στέλνουν σε έναν online server.

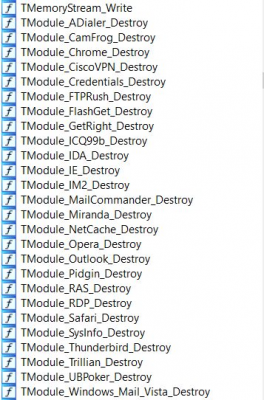

Το StillerX έχει τη δυνατότητα να υποκλέπτει στοιχεία από διάφορων ειδών applications, όπως browsers, download managers, email clients, FTP clients, Instant Messengers, εφαρμογές Poker, proxy clients και VPNs, καθώς και passwords αποθηκευμένα στην WNetEnum cache ή του Microsoft Credential Manager.

Αν κάποιος προσβληθεί από CryptXXX ransomware, μπορεί να ελέγξει για την ύπαρξη των "stiller.dll", "stillerx.dll" και "stillerzzz.dll" στο σύστημά του για να διαπιστώσει αν συνοδεύεται από το StillerX module. Σε αυτή την περίπτωση φυσικά πρέπει να γίνει άμεσα αλλαγή σε όλα τα passwords.

Η ανάλυση του StillerX ανέδειξε ότι υπάρχουν στοιχεία standalone λειτουργίας του, που σημαίνει ότι ίσως στο μέλλον το δούμε να λειτουργεί ως αυτόνομο malware. Η νεότερη έκδοση επίσης περιλαμβάνει τη δυνατότητα αναζήτησης network drives και ακυρώνει τα decryption tools που είχαν εκδοθεί για τις προηγούμενες εκδόσεις του.

Προσωπικά πάντα προτείνω τη χρήση διαφορετικών, περίπλοκων passwords για κάθε login και να μην δίνουμε ποτέ σε browsers την δυνατότητα να τα αποθηκεύουν.

- Παράδειγμα κακού password: 19121985

- Παράδειγμα καλού password: 34NeBllq!Z8p

Επειδή φυσικά κανείς μας δεν μπορεί να τα θυμάται όλα απ'έξω, προτείνω κάποιον καλό password manager, όπως το Lastpass. Το δοκίμασα πριν λίγα χρόνια και το χρησιμοποιώ από τότε. Τα password managers κάνουν generate random, δυνατά passwords όπως το παραπάνω, τα κρυπτογραφούν, τα συμπληρώνουν στα sites που μπαίνουμε.

Επί της ευκαιρίας λοιπόν, το theLAB.gr σε συνεργασία με το Lastpass διοργανώνει κλήρωση για 5 Premium Lastpass accounts!

Για να μπείτε στην κλήρωση, κάντε ένα σχόλιο στο Facebook post μας, αναφέροντας λέγοντας μας γιατί θέλετε ή έχετε το Lastpass password manager στο PC / Mobile σας:

-

5

5

9 Comments

Recommended Comments

Create an account or sign in to comment

You need to be a member in order to leave a comment

Create an account

Sign up for a new account in our community. It's easy!

Register a new accountSign in

Already have an account? Sign in here.

Sign In Now