-

Posts

55.872 -

Εγγραφή

-

Τελευταία Επίσκεψη

-

Ημέρες που κέρδισε

497

Content Type

Forums

Ειδήσεις

Reviews

Αγγελίες

Blogs

Gallery

Everything posted by astrolabos

-

Windows 11 γενικά ζητήματα και ειδήσεις

astrolabos απάντησε στο θέμα του minast topic στην ενότητα Λειτουργικά Windows

... -

Η Ars Technica αποκάλυψε ότι ιδιωτικές συνομιλίες χρηστών με το ChatGPT εμφανίστηκαν σε αναφορές του Google Search Console. Το ζήτημα ήρθε στο φως στις 8 Νοεμβρίου 2025 και προκάλεσε ανησυχία για την προστασία προσωπικών δεδομένων, καθώς ορισμένα αποσπάσματα ήταν ιδιαίτερα προσωπικά. Σύμφωνα με τον αναλυτή Jason Packer, που εντόπισε πρώτος τα «περίεργα» ερωτήματα, η διαρροή υποδηλώνει ότι το ChatGPT μετατρέπει προτροπές χρηστών σε πραγματικά ερωτήματα στη Google. Αυτά τα ερωτήματα καταγράφονται στη συνέχεια στα εργαλεία της Google για διαχειριστές ιστοσελίδων. Η OpenAI απάντησε ότι επρόκειτο για σφάλμα που επηρέασε «μικρό αριθμό» προτροπών και έχει ήδη διορθωθεί. Η εξήγηση που προβάλλεται είναι ότι ο μηχανισμός του ChatGPT που μετατρέπει τις προτροπές σε ανώνυμες και ουδέτερες αναζητήσεις παρουσίασε δυσλειτουργία. Αυτό είχε ως αποτέλεσμα να στέλνονται στη Google αυτούσια τμήματα συνομιλιών. Αν ισχύει, οι διαχειριστές ιστοσελίδων μπορούσαν να βλέπουν στο Search Console ερωτήματα αναζήτησης που δεν ήταν απλές αναζητήσεις, αλλά κομμάτια διαλόγων. Αυτό εξηγεί γιατί πολλά παραδείγματα έμοιαζαν αμήχανα. Το περιστατικό διαφέρει από εκείνο του Αυγούστου 2025, όταν χιλιάδες δημόσια κοινοποιημένες συνομιλίες ChatGPT είχαν ευρετηριαστεί από τη Google και εμφανίζονταν στα αποτελέσματα αναζήτησης. Τότε η OpenAI είχε αποδώσει την έκθεση σε ρυθμίσεις δημόσιας κοινοποίησης που είχαν επιλέξει οι ίδιοι οι χρήστες. Στην παρούσα περίπτωση δεν μιλάμε για δημόσιες σελίδες, αλλά για λογαριασμούς Search Console όπου εμφανίστηκαν φράσεις που φαίνεται να προήλθαν από ιδιωτικές προτροπές. Αυτό αναζωπυρώνει τα ερωτήματα για το πώς τα μεγάλα μοντέλα συνδυάζουν περιήγηση και αναζήτηση, καθώς και τι ίχνος δεδομένων αφήνουν σε τρίτα συστήματα. Ο πρακτικός κίνδυνος δεν είναι θεωρητικός. Τα ερωτήματα αναζήτησης του Search Console μπορεί να περιλαμβάνουν ονόματα, τοποθεσίες, επαγγελματικά σχέδια ή ακόμη και ευαίσθητες πληροφορίες, όταν ο χρήστης «μιλά» ελεύθερα σε έναν συνομιλητή τεχνητής νοημοσύνης (chatbot). Αν αυτά περάσουν από τρίτα συστήματα, αποθηκεύονται για κάποιο διάστημα στη Google και προβάλλονται συγκεντρωτικά στους διαχειριστές. Η Ars Technica αναφέρει ότι η OpenAI διόρθωσε το πρόβλημα γρήγορα, όμως μένουν ανοιχτά ερωτήματα για την έκταση και την πρόληψη ανάλογων περιστατικών. Για τους χρήστες, το συμπέρασμα είναι απλό: όταν μια προτροπή απαιτεί αναζήτηση στο διαδίκτυο, συμπεριφερθείτε σαν να μπορεί να φτάσει σε τρίτα συστήματα. Αποφύγετε πλήρη ονόματα, ακριβείς διευθύνσεις ή επιχειρηματικά μυστικά. Για τους διαχειριστές ιστοσελίδων, αξίζει ένας έλεγχος των πρόσφατων ερωτημάτων στο Search Console. Αν εντοπιστούν μη φυσιολογικές εγγραφές, κρατήστε στιγμιότυπα, περιορίστε την πρόσβαση και ενημερώστε διαφανώς τους χρήστες σας. Σε επίπεδο αγοράς, το περιστατικό επαναφέρει τη συζήτηση για καταγραφή, ανωνυμοποίηση και σχεδιασμό με αρχές ελαχιστοποίησης των δεδομένων που συλλέγονται. Ακόμη και αν πρόκειται για σπάνιο σφάλμα, η λογοδοσία και οι σαφείς τεχνικοί έλεγχοι θα κρίνουν πόσο γρήγορα μπορεί να αποκατασταθεί η εμπιστοσύνη.

-

Η Samsung ανακοίνωσε επίσημα τις πρώτες μνήμες LPDDR6 (Low Power Double Data Rate 6 - μνήμες χαμηλής κατανάλωσης για κινητές συσκευές), οι οποίες προσφέρουν μέγιστη ταχύτητα μεταφοράς δεδομένων έως 10,7 Gbps (gigabits ανά δευτερόλεπτο). Κατασκευάζονται με προηγμένη τεχνολογία κατασκευής 12 νανομέτρων (12 nm). Η νέα γενιά μνημών θα παρουσιαστεί στην έκθεση CES 2026 (Consumer Electronics Show - τη μεγαλύτερη έκθεση τεχνολογίας καταναλωτή), όπου η Samsung έχει ήδη λάβει βραβείο καινοτομίας (Innovation Award Honoree) στην κατηγορία Mobile Devices, Accessories & Apps. Τεχνικά χαρακτηριστικά και βελτιώσεις Το LPDDR6 υποστηρίζει ταχύτητες δεδομένων έως 10,7 Gbps και διαθέτει αυξημένο αριθμό διαύλων εισόδου/εξόδου (I/O - Input/Output) για μεγιστοποίηση του εύρους ζώνης. Η Samsung τονίζει ότι η νέα μνήμη προσφέρει περίπου 21% καλύτερη ενεργειακή απόδοση σε σχέση με την προηγούμενη γενιά. Αυτό επιτυγχάνεται χάρη σε δυναμικό σύστημα διαχείρισης κατανάλωσης που προσαρμόζει ευφυώς την ισχύ ανάλογα με το φορτίο εργασίας. Η τεχνολογία Dynamic Voltage Frequency Scaling (Δυναμική Κλιμάκωση Τάσης-Συχνότητας) μειώνει την κατανάλωση ενέργειας σε καταστάσεις αδράνειας. Η νέα γενιά μνημών εισάγει επίσης ενισχυμένους μηχανισμούς ασφαλείας για την προστασία της ακεραιότητας των δεδομένων. Αυτό επεκτείνει τη χρήση τους πέρα από τις κινητές συσκευές σε βιομηχανικές και κρίσιμες εφαρμογές τεχνητής νοημοσύνης. Η αρχιτεκτονική του LPDDR6 είναι κλιμακούμενη και συμβατή με πολλαπλές πλατφόρμες, ενώ ο σχεδιασμός του λαμβάνει υπόψη την περιβαλλοντική βιωσιμότητα. Το πρότυπο JEDEC και μελλοντικές δυνατότητες Η ανακοίνωση της Samsung έρχεται λίγους μήνες μετά την οριστικοποίηση του προτύπου LPDDR6 από τον οργανισμό JEDEC (Joint Electron Device Engineering Council - διεθνής οργανισμός προτύπων ημιαγωγών) τον Ιούλιο του 2025. Το πρότυπο JESD209-6 ορίζει ταχύτητες δεδομένων από 10,667 έως 14,400 MT/s (megatransfers per second), που αντιστοιχούν σε εύρος ζώνης περίπου 28,5 έως 38,4 GB/s. Η πρώτη υλοποίηση της Samsung στα 10,7 Gbps βρίσκεται στο χαμηλότερο όριο του προτύπου, κάτι που είναι αναμενόμενο για τις αρχικές εκδόσεις της τεχνολογίας. Αξίζει να σημειωθεί ότι η Samsung διαθέτει ήδη μνήμες LPDDR5x (προηγούμενη γενιά) με ταχύτητες 10,7 Gbps κατασκευασμένες στην ίδια τεχνολογία 12 nm. Επομένως, η πρώτη γενιά LPDDR6 δεν προσφέρει σημαντική αύξηση ταχύτητας. Ωστόσο, στο μέλλον αναμένεται να δούμε μνήμες LPDDR6 με ταχύτητες έως 14,4 Gbps, καθώς οι κατασκευαστές αξιοποιούν πλήρως τις δυνατότητες του προτύπου. Διαθεσιμότητα και εφαρμογές Η Samsung δεν έχει διευκρινίσει ακόμη ποια συγκεκριμένα προϊόντα θα χρησιμοποιήσουν τις νέες μνήμες LPDDR6. Δεδομένου ότι οι περισσότεροι τρέχοντες επεξεργαστές για smartphones έχουν ήδη κυκλοφορήσει με μνήμες LPDDR5X, η πρώτη εμφάνιση του LPDDR6 σε εμπορικά προϊόντα αναμένεται το αργότερο την επόμενη χρονιά. Στον τομέα των κινητών συσκευών, πιθανοί υποψήφιοι είναι επεξεργαστές για smartphones όπως ο Snapdragon 8 Elite Gen 6 της Qualcomm και ο Dimensity 9600 της MediaTek. Στον χώρο των φορητών υπολογιστών, το LPDDR6 αναμένεται να συνοδεύσει κάποιες εκδόσεις των επεξεργαστών Intel Panther Lake και AMD Medusa Point. Η Samsung στοχεύει ιδιαίτερα σε εφαρμογές που απαιτούν έντονη επεξεργασία δεδομένων, όπως κινητές πλατφόρμες με τεχνητή νοημοσύνη, υπολογιστική στην άκρη του δικτύου (edge computing) και βιομηχανικά συστήματα. Η επίσημη παρουσίαση του LPDDR6 θα πραγματοποιηθεί στην έκθεση CES 2026, η οποία θα διεξαχθεί στο Λας Βέγκας τον Ιανουάριο του 2026. Εκεί αναμένεται να ανακοινωθούν περισσότερες λεπτομέρειες σχετικά με την εμπορική διαθεσιμότητα και τις τιμές των νέων μνημών.

-

- 2

-

-

- ces 2026

- dynamic voltage frequency scaling

- (και 4 επιπλέον)

-

LEGO Icons 10356 Star Trek U.S.S. Enterprise NCC-1701-D: το πρώτο επίσημο σετ Star Trek της LEGO

Το μέλος astrolabos σχολίασε στην δημοσίευση του astrolabos στην ενότητα Geek

Έ, lego είναι, τι περίμενες;- 17 comments

-

- 2

-

-

-

Η LEGO περνά επίσημα στο σύμπαν του Star Trek, σε συνεργασία με την Paramount, και ξεκινά με το U.S.S. Enterprise της εποχής The Next Generation (TNG). Το σετ LEGO Icons 10356 U.S.S. Enterprise NCC-1701-D μετρά 3.600 τεμάχια και σηματοδοτεί την πρώτη κανονική σειρά προϊόντων Star Trek της εταιρείας—όχι κάποια ειδική ή περιορισμένη έκδοση. Η διάθεση ξεκινά την Παρασκευή 28 Νοεμβρίου 2025, στο LEGO.com και σε φυσικά καταστήματα παγκοσμίως. Η επίσημη συνιστώμενη λιανική τιμή (RRP) είναι €379,99 στην Ευρώπη, £349,99 στο Ηνωμένο Βασίλειο, και $399,99 στις ΗΠΑ. Στο ελληνικό LEGO Shop, το σετ εμφανίζεται ήδη στα €399,99—μια απόκλιση που συναντάται συχνά όταν οι τοπικές τιμολογήσεις διαφέρουν από την κεντρική RRP. Για αγορές από 28 Νοεμβρίου έως 1 Δεκεμβρίου, οι αγοραστές λαμβάνουν δώρο το Type-15 Shuttlepod, όσο υπάρχουν αποθέματα. Η σειρά Icons: premium LEGO για ενήλικες Το σετ ανήκει στη σειρά LEGO Icons, την premium γραμμή προϊόντων 18+ της εταιρείας που απευθύνεται σε ενήλικους συλλέκτες και λάτρεις λεπτομερειακών κατασκευών. Η Icons αντικατέστησε την παλαιότερη σειρά Creator Expert και περιλαμβάνει εμβληματικά κτίρια, οχήματα, και τώρα για πρώτη φορά, διαστημόπλοια από το Star Trek. Σχεδιασμός και λεπτομέρειες: πιστότητα στο πρωτότυπο Σε επίπεδο κατασκευής και πιστότητας, η Enterprise-D της LEGO επιλέγει κλίμακα που επιτρέπει πλούσιες καμπύλες και λεπτομέρειες χωρίς βοηθητικές βάσεις στήριξης για το πιατοειδές τμήμα (saucer). Το μοντέλο διαθέτει: Αποσπώμενο πιατοειδές τμήμα (saucer): Όπως στη σειρά, το πάνω μέρος του σκάφους μπορεί να αποχωριστεί από το κύριο σώμα για «λειτουργία μάχης». Υπάρχει μια μικρή ασφάλεια στην κορυφή, καμουφλαρισμένη ως shuttle, που επιτρέπει την αποσυναρμολόγηση. Λειτουργικό κατάστρωμα shuttle (shuttlebay): Με δύο μικρά shuttlepods στο εσωτερικό που μπορούν να αφαιρεθούν. Κινητήρες warp (nacelles): Με χαρακτηριστικές κόκκινες και μπλε λεπτομέρειες που αναπαριστούν τους συλλέκτες Bussard και τα πεδία warp. Βάση επίδειξης: Κατασκευασμένη από στοιχεία Technic, κρατά το μοντέλο σε γωνία για εμφάνιση «εν πτήσει». Συνοδεύεται από πλακέτα με το όνομα του σκάφους και το έμβλημα Starfleet. Οι διαστάσεις του μοντέλου είναι: 27 εκατοστά ύψος, 60 εκατοστά μήκος, 48 εκατοστά πλάτος—σχεδόν δύο πόδια μήκος πάνω στη βάση προβολής. Το βάρος του σετ είναι περίπου 5,7 κιλά. Εννέα μίνι φιγούρες: ολόκληρο το πλήρωμα της γέφυρας Το πακέτο συνοδεύεται από εννέα μινι φιγούρες με στοχευμένα αξεσουάρ που αναφέρονται απευθείας σε σκηνές της σειράς: Captain Jean-Luc Picard με φλιτζάνι τσαγιού Commander William Riker με τρομπόνι και βάση Lieutenant Commander Data με τη γάτα Spot Lieutenant Worf με νέο καλούπι μαλλιών και phaser Lieutenant Commander Geordi La Forge με tricorder, κιτ εργαλείων μηχανικού και PADD Dr. Beverly Crusher με ιατρικό tricorder Counselor Deanna Troi με PADD Wesley Crusher με φορητή γεννήτρια έλξης Guinan με πράσινο μπουκάλι και νέο καλούπι μαλλιών/καπέλου Όλες οι φιγούρες φορούν τις εμβληματικές στολές του The Next Generation με εκτυπωμένες λεπτομέρειες στα μπράτσα και τυπογραφημένα σήματα Starfleet. Το δώρο Black Friday: Type-15 Shuttlepod με Ensign Ro Laren Κλειδί της εμπορικής στρατηγικής είναι το δωρεάν προϊόν με αγορά (GWP - Gift With Purchase). Όσοι αγοράσουν το 10356 μεταξύ 28 Νοεμβρίου και 1 Δεκεμβρίου λαμβάνουν δώρο το LEGO Icons 40768 Type-15 Shuttlepod, ένα μικρότερο σετ σε κλίμακα μινιφιγούρας με: Ανοιγόμενες πόρτες και πίσω καταπακτή Εσωτερικά panels LCARS (τα χαρακτηριστικά οθόνες ελέγχου του Star Trek) Μινι φιγούρα της Ensign Ro Laren, αγαπημένου χαρακτήρα της σειράς Το GWP όχι μόνο προωθεί τις πωλήσεις Black Friday, αλλά λειτουργεί και ως «πρόγευση» για μελλοντικές προσθήκες στη σειρά, δίνοντας λόγο συζήτησης και δεύτερο σημείο έκθεσης σε βιτρίνες. Σχέση τιμής-αξίας: τι παίρνετε για τα χρήματά σας Στις ΗΠΑ, τα $399,99 για 3.600 κομμάτια μεταφράζονται περίπου σε 11 σεντ ανά κομμάτι—τιμή αναμενόμενη για ναυαρχίδα Icons με νέα εκτύπωση, συγκεκριμένα χρώματα και μεγάλο βάρος σε εξειδικευμένες υπομονάδες. Στην Ευρώπη η RRP είναι €379,99, ενώ στο ελληνικό LEGO Shop εμφανίζεται ήδη τιμή €399,99. Η απόκλιση αυτή συναντάται συχνά όταν τοπικές τιμολογήσεις διαφέρουν από την κεντρική RRP ή ενσωματώνουν διαφορετικό καλάθι προσφορών (π.χ. διαφορετικούς φόρους, κόστη αποστολής, ή τοπικά περιθώρια). Για τους Έλληνες αγοραστές, αν σας ενδιαφέρει το GWP, η σύσταση είναι ξεκάθαρη—παραγγείλτε την πρώτη ημέρα (28 Νοεμβρίου) για να διασφαλίσετε το Shuttlepod, καθώς τα αποθέματα είναι περιορισμένα. Η στρατηγική πίσω από την κυκλοφορία Από άποψη αγοράς, η κίνηση είναι πολύ μεγαλύτερη από ένα ακόμη εμβληματικό διαστημόπλοιο. Η LEGO ανοίγει επίσημα ένα νέο θεματικό franchise υψηλής αναγνωρισιμότητας που μέχρι σήμερα είχε μείνει εκτός του χαρτοφυλακίου της. Το Star Trek έχει τεράστια βάση φαν παγκοσμίως—τους λεγόμενους Trekkies (φανατικούς οπαδούς Star Trek)—που για δεκαετίες ζητούσαν επίσημα LEGO σετ. Το timing είναι επιμελημένο: κυκλοφορία στη Black Friday για μέγιστη ορατότητα, προσεκτική έναρξη με το πιο αναγνωρίσιμο σκάφος της σειράς (η Enterprise-D από το The Next Generation), πλήρης ομάδα μινιφιγούρων, και έξυπνο GWP. Όλα δείχνουν ότι αυτό είναι δοκιμαστικό σετ για ευρύτερη σειρά Star Trek. Αν το σετ πετύχει εμπορικά—και οι προπαραγγελίες υποδεικνύουν ότι θα πετύχει—εύλογα περιμένουμε συνέχειες: Άλλα διαστημόπλοια (Enterprise-A, Voyager, Deep Space Nine) Shuttle και μικρότερα οχήματα Bridge dioramas (διοράματα γέφυρας) Πιθανές ναυαρχίδες από άλλες εποχές του Star Trek Σε ποιους απευθύνεται Για την κοινότητα AFOL (Adult Fans of LEGO - ενήλικοι συλλέκτες), η Enterprise-D προσφέρει πυκνή μηχανική, γενναιόδωρη καμπύλωση σε μεγάλα panels και ωραίες γωνιώσεις στο πιατοειδές τμήμα χωρίς βοηθητικά στηρίγματα—ένα θέμα όπου άλλοι κατασκευαστές έχουν δυσκολευτεί σε αντίστοιχα σκάφη. Για τους Trekkies, η προσοχή στη δραματική λειτουργικότητα του μοντέλου—δηλαδή στο αποσπώμενο saucer και στο λειτουργικό shuttlebay—είναι το σωστό σημείο εστίασης. Γεφυρώνει το display με το play και κρατά ζωντανή τη σκηνικότητα του TNG. Για τους συλλέκτες sci-fi μοντέλων, η Enterprise-D σε αυτή την κλίμακα και με αυτή την ποιότητα είναι μια σπάνια ευκαιρία για ένα εμβληματικό κομμάτι που δεν χρειάζεται βάψιμο ή συναρμολόγηση με κόλλα. Διαθεσιμότητα στην Ελλάδα Το σετ θα είναι διαθέσιμο στα φυσικά καταστήματα LEGO στην Ελλάδα (Αθήνα, Θεσσαλονίκη) και online στο LEGO.com/el-gr από τις 28 Νοεμβρίου. Η τιμή στο ελληνικό site εμφανίζεται στα €399,99. Το Type-15 Shuttlepod διατίθεται μόνο για αγορές 28 Νοεμβρίου έως 1 Δεκεμβρίου, μέχρι εξαντλήσεως των αποθεμάτων. Δεν πωλείται ξεχωριστά. Το κύριο συμπέρασμα Η Enterprise-D δεν είναι απλώς μια «μεγάλη κατασκευή». Είναι δήλωση προθέσεων για κανονική παρουσία του Star Trek στα ράφια της LEGO, με προσεγμένο σετ εκκίνησης, επιθετικό GWP και σωστή τοποθέτηση στην περίοδο Black Friday. Η LEGO διαλέγει να εισέλθει στο Star Trek εκεί που μετρά περισσότερο: με ένα σετ που σέβεται την εμβληματική γραμμή του Galaxy-class (η κατηγορία στην οποία ανήκει η Enterprise-D), κλείνει το μάτι στη νοσταλγία με πλήρη ομάδα γέφυρας, και χρησιμοποιεί έξυπνα το GWP για να δώσει κίνητρο αγοράς την πρώτη ημέρα. Το αν θα ανοίξει ο δρόμος για κανονική «γραμμή Star Trek» θα το κρίνει το ταμείο των επόμενων εβδομάδων. Τα σημάδια όμως είναι εξαιρετικά ενθαρρυντικά. Τεχνικά χαρακτηριστικά Αριθμός σετ: 10356 Κομμάτια: 3.600 Ηλικία: 18+ Διαστάσεις: 27cm (Υ) x 60cm (Μ) x 48cm (Π) Βάρος: ~5,7 κιλά Μινιφιγούρες: 9 Τιμή Ευρώπης: €379,99 Τιμή Ελλάδας: €399,99 Κυκλοφορία: 28 Νοεμβρίου 2025 GWP: Type-15 Shuttlepod (28 Νοε - 1 Δεκ)

- 17 comments

-

- 7

-

-

Η Meta αναμένεται να κερδίσει περίπου 16 δισεκατομμύρια δολάρια το 2024 και 2025 από διαφημίσεις που συνδέονται άμεσα με απάτες, σύμφωνα με εσωτερικά έγγραφα της εταιρείας που έφεραν στη δημοσιότητα το Reuters και το WIRED. Το ποσό αυτό αντιστοιχεί σε περίπου 10% των συνολικών εσόδων της εταιρείας από διαφημίσεις—ένα τεράστιο κομμάτι που, σύμφωνα με πρώην στελέχη και whistleblowers, έχει μετατραπεί σε ένα είδος «παράλληλου σχεδίου εισοδήματος» που η Meta δεν θέλει να διακόψει. Τα έγγραφα, που περιλαμβάνουν εσωτερικές παρουσιάσεις, ηλεκτρονικά μηνύματα στελεχών και αναφορές ομάδων ασφαλείας, ζωγραφίζουν μια ανησυχητική εικόνα: η εταιρεία όχι μόνο γνωρίζει το πρόβλημα, αλλά έχει συνειδητά επιλέξει να μην δαπανά πόρους για την πλήρη εξάλειψή του, επειδή αυτό θα κόστιζε δισεκατομμύρια σε απώλειες εσόδων. Η στρατηγική; Να κατεβάζει μόνο όσες διαφημίσεις είναι 95% ή περισσότερο σίγουρες ότι είναι scam—και να αφήνει όλες τις υπόλοιπες να τρέχουν, χρεώνοντας μάλιστα υψηλότερα rates σε όσους διαφημιζόμενους θεωρεί «ύποπτους». 15 δισεκατομμύρια scam ads την ημέρα Σύμφωνα με τα ίδια έγγραφα, οι χρήστες του Facebook και του Instagram εκτίθενται κάθε μέρα σε περίπου 15 δισεκατομμύρια διαφημίσεις που το σύστημα της Meta έχει χαρακτηρίσει ως "potentially violating" (πιθανώς παραβατικές). Από αυτές, μόνο ένα μικρό κλάσμα αφαιρείται άμεσα. Οι υπόλοιπες; Παραμένουν online, συλλέγουν επισκέψεις, στρέφουν χρήστες σε ψεύτικα e-shops, απάτες κρυπτονομισμάτων, παράνομα καζίνο, ψεύτικα φάρμακα και επενδυτικά σχήματα. Ο λόγος είναι απλός: η Meta δεν θέλει να χάσει τα έσοδα. Εσωτερικά ηλεκτρονικά μηνύματα δείχνουν ότι managers είχαν οδηγίες να διατηρούν το κόστος καταπολέμησης των scams κάτω από 0,15% των εσόδων της εταιρείας. Οποιαδήποτε πιο επιθετική πολιτική—όπως η πλήρης απαγόρευση κατηγοριών «high-risk» διαφημίσεων—θα οδηγούσε σε απώλεια εκατοντάδων εκατομμυρίων δολαρίων. Ένα παράδειγμα από τα έγγραφα: η απόφαση να αφαιρεθεί ένα συγκεκριμένο campaign απατών θα κόστιζε στην εταιρεία 167 εκατομμύρια δολάρια σε έσοδα. Το "95% threshold": παίζοντας με τις πιθανότητες Ένα από τα πιο αποκαλυπτικά στοιχεία είναι το εσωτερικό "95% threshold": η Meta κατεβάζει μια διαφήμιση μόνο αν το σύστημά της είναι 95% ή περισσότερο βέβαιο ότι παραβιάζει τους όρους χρήσης. Αν η πιθανότητα είναι 90%, 80% ή ακόμα και 70%; Η διαφήμιση συνεχίζει να προβάλλεται—απλά χρεώνεται ακριβότερα στον διαφημιζόμενο, μέσω μιας κατηγορίας που η εταιρεία ονομάζει "διαφημίσεις υψηλότερου κινδύνου". Αυτή η κατηγορία αποφέρει στη Meta περίπου 7 δισεκατομμύρια δολάρια ετησίως—ένα τεράστιο κομμάτι εσόδων που προέρχεται από διαφημιζόμενους τους οποίους η ίδια η εταιρεία έχει χαρακτηρίσει ως "ύποπτους", αλλά όχι αρκετά ύποπτους για να τους διώξει. Μεγάλοι απατεώνες: 500 παραβάσεις και συνεχίζουν Τα εσωτερικά έγγραφα αποκαλύπτουν επίσης ένα σύστημα "δύο ταχυτήτων" στην επιβολή των κανόνων. Οι "μικροί" διαφημιζόμενοι—που ξοδεύουν λίγα χρήματα—μπορεί να αποβληθούν μετά από 8-10 αναφορές από χρήστες ή μετά από μία-δύο παραβάσεις. Οι "μεγάλοι" όμως; Εκείνοι που ξοδεύουν εκατοντάδες χιλιάδες ή εκατομμύρια; Σύμφωνα με πρώην στελέχη που μίλησαν στο Reuters, υπάρχουν λογαριασμοί διαφημιζόμενων που έχουν συγκεντρώσει 500 και πάνω παραβάσεις, αλλά συνεχίζουν να λειτουργούν. Ο λόγος; Κάθε φορά που η Meta διαγράφει έναν μεγάλο λογαριασμό, χάνει σημαντικά έσοδα. Έτσι, το σύστημα έχει "φιλτραριστεί" ώστε να επιτρέπει περισσότερες παραβάσεις σε όσους φέρνουν περισσότερα χρήματα. Οι κατηγορίες των scams: τι βλέπουν οι Έλληνες χρήστες Τα scams που αναπτύσσονται μέσω Facebook και Instagram καλύπτουν ευρύ φάσμα, και πολλά από αυτά έχουν γίνει οικεία στους Έλληνες χρήστες: Ψεύτικα e-shops: Διαφημίσεις για προϊόντα που δεν υπάρχουν πραγματικά—συχνά δημιουργημένα με AI. Ο χρήστης πληρώνει, το προϊόν ποτέ δεν φτάνει ή φτάνει κάτι εντελώς διαφορετικό. Απάτες με κρυπτονομίσματα: "Επενδύστε σε Bitcoin και διπλασιάστε τα χρήματά σας σε 30 μέρες". Χιλιάδες χρήστες έχουν χάσει αποταμιεύσεις σε τέτοια σχήματα. Παράνομα online καζίνο: Πλατφόρμες τυχερών παιχνιδιών χωρίς άδεια, που στοχεύουν ευάλωτους χρήστες. Όταν κάποιος κερδίσει, δεν μπορεί να κάνει ανάληψη. Celebrity deepfakes: Διαφημίσεις που χρησιμοποιούν AI-generated βίντεο διασήμων (Elon Musk, αμερικανούς παρουσιαστές, έλληνες διάσημους) να προωθούν επενδυτικά σχήματα ή προϊόντα. Οι διάσημοι δεν έχουν καμία σχέση με τις διαφημίσεις. Ψεύτικα ιατρικά προϊόντα: Χάπια αδυνατίσματος, "θαυματουργά" συμπληρώματα, προϊόντα για σοβαρές παθήσεις που υπόσχονται θεραπείες χωρίς ιατρική βάση. Επενδυτικά scams: Πλατφόρμες που υπόσχονται υψηλές αποδόσεις σε "εγγυημένες" επενδύσεις, συχνά μέσω "brokers" που εξαφανίζονται μετά την κατάθεση. "1 στις 3 απάτες στην Αμερική ξεκινά από τη Meta" Σύμφωνα με το Better Business Bureau και άλλους οργανισμούς προστασίας καταναλωτών, το 1/3 όλων των online scams στις ΗΠΑ σχετίζονται με διαφημίσεις ή μηνύματα που ξεκινούν από πλατφόρμες της Meta. Στο Ηνωμένο Βασίλειο, η κυβέρνηση εξετάζει νομοθεσία που θα καθιστά τις πλατφόρμες κοινωνικής δικτύωσης νομικά υπεύθυνες για οικονομικές ζημιές που προκαλούν scams μέσω των διαφημίσεών τους—κάτι που η Meta καταπολεμά έντονα. Στην Αυστραλία, η κυβέρνηση έχει ήδη ξεκινήσει δικαστικές διαδικασίες κατά της εταιρείας, με αξιώσεις αποζημίωσης για θύματα απατών που "διευκολύνθηκαν από την πλατφόρμα". Στην Ελλάδα, χιλιάδες χρήστες έχουν πέσει θύματα παρόμοιων scams, αλλά δεν υπάρχει ακόμα συντονισμένη νομική απάντηση. Η απάντηση της Meta: "Επενδύουμε δισεκατομμύρια" Σε δήλωση προς τα μέσα, η Meta υποστηρίζει ότι "επενδύει δισεκατομμύρια δολάρια" σε ομάδες ασφαλείας και τεχνολογίες AI για την καταπολέμηση των scams, και ότι "αφαιρεί εκατομμύρια παραβατικές διαφημίσεις κάθε εβδομάδα". Ωστόσο, τα εσωτερικά έγγραφα δείχνουν ότι αυτές οι επενδύσεις παραμένουν κάτω από 0,2% των εσόδων—ένα κλάσμα του ποσού που η εταιρεία κερδίζει από τις ίδιες τις απάτες. Η εταιρεία υποστηρίζει επίσης ότι το πρόβλημα είναι "δύσκολο να λυθεί" επειδή οι scammers εξελίσσονται συνεχώς και δημιουργούν νέους λογαριασμούς. Οι whistleblowers, ωστόσο, ισχυρίζονται ότι η Meta θα μπορούσε να μειώσει δραστικά το πρόβλημα αν έπαιρνε πιο επιθετικά μέτρα—αλλά επιλέγει να μην το κάνει, επειδή αυτό θα σήμαινε απώλεια δισεκατομμυρίων. Τι μπορούν να κάνουν οι χρήστες; Η προστασία από scams στο Facebook και Instagram απαιτεί επαγρύπνηση και κριτική σκέψη: Τα βασικά ερωτήματα πριν πατήσετε: Η διαφήμιση υπόσχεται κάτι που ακούγεται "πολύ καλό για να είναι αληθινό"; Υπάρχει διάσημος να προωθεί κάτι που δεν ταιριάζει στο προφίλ του; Το site που πηγαίνει η διαφήμιση έχει στοιχεία επικοινωνίας, όρους χρήσης, πολιτική επιστροφών; Η εταιρεία έχει reviews σε ανεξάρτητες πλατφόρμες (Google, Trustpilot); Ζητάει κρυπτονομίσματα ή άμεση τραπεζική μεταφορά αντί για ασφαλείς μεθόδους πληρωμής; Αν πέσετε θύμα: Αναφέρετε τη διαφήμιση στη Meta (αν και τα έγγραφα δείχνουν ότι χρειάζονται πολλές αναφορές) Επικοινωνήστε με την τράπεζά σας άμεσα για chargeback Καταγγείλτε στην Αστυνομία και στην Αρχή Προστασίας Δεδομένων Μοιραστείτε την εμπειρία σας για να προειδοποιήσετε άλλους Το μεγάλο ερώτημα: ευθύνη ή κέρδος; Η αποκάλυψη των εσωτερικών εγγράφων θέτει ένα θεμελιώδες ερώτημα: όταν μια πλατφόρμα γνωρίζει ότι κερδίζει δισεκατομμύρια από απάτες, έχει νομική—και ηθική—υποχρέωση να τις σταματήσει, ακόμα κι αν αυτό κοστίσει σε έσοδα; Ή η ευθύνη ανήκει αποκλειστικά στους διαφημιζόμενους και τους χρήστες; Η Meta φαίνεται να έχει επιλέξει μια στρατηγική "μέσου όρου": να κατεβάζει μόνο τα πιο προφανή scams, να αφήνει τα υπόλοιπα να τρέχουν, και να βάζει το φταίξιμο στην "πολυπλοκότητα" του προβλήματος. Για εκατομμύρια χρήστες που χάνουν χρήματα κάθε χρόνο, όμως, η απάντηση είναι ξεκάθαρη: η εταιρεία θα μπορούσε να κάνει πολύ περισσότερα—απλά επιλέγει να μην το κάνει.

-

Η IKEA ανακοίνωσε στις 6 Νοεμβρίου 2025 μια μεγάλη ανανέωση του οικοσυστήματος έξυπνου σπιτιού: 21 προϊόντα σχεδιασμένα εξαρχής για το πρότυπο διαλειτουργικότητας Matter και το ασύρματο πρωτόκολλο Thread. Η κίνηση αυτή στοχεύει σε πιο απλή εγκατάσταση, χαμηλότερο κόστος και πλατύτερη συμβατότητα με διαφορετικές πλατφόρμες (Apple Home, Google Home, Amazon Alexa κ.ά.) χωρίς εξαρτήσεις από συγκεκριμένα κλειστά οικοσυστήματα. Οι πρώτες κυκλοφορίες ξεκινούν στην Ευρώπη και το Ηνωμένο Βασίλειο από Νοέμβριο 2025 και συνεχίζονται σταδιακά έως Ιανουάριο 2026, ενώ στις ΗΠΑ οι αισθητήρες και χειριστήρια έρχονται τον Ιανουάριο 2026 και οι λαμπτήρες τον Απρίλιο 2026. Τρεις κατηγορίες προϊόντων Η γκάμα οργανώνεται σε τρεις ενότητες, καλύπτοντας τις βασικές ανάγκες ενός σύγχρονου έξυπνου σπιτιού. Φωτισμός: Οι λαμπτήρες KAJPLATS περιλαμβάνουν 11 παραλλαγές σε διάφορα ντουί και στυλ. Συγκεκριμένα, υπάρχουν E27/E26 σφαιρικοί λαμπτήρες (κλασικό ντουί), P45 E14/E12/E17 μικρού προφίλ (μικρό ντουί για πολύφωτα και επιτραπέζια), και κατευθυντικοί GU10 (σποτ) για εντοιχισμένο φωτισμό. Όλες οι εκδόσεις διατίθενται με ρυθμιζόμενη θερμοκρασία λευκού ή πλήρους χρωματικής παλέτας RGB+W. Υπάρχουν και διαφανείς διακοσμητικές επιλογές με φιλαμέντ για vintage αισθητική, διαθέσιμες μόνο σε λευκό φως. Η φωτεινότητα κυμαίνεται από 470 έως 1.521 lumens ανάλογα με το μοντέλο, και όλοι οι λαμπτήρες υποστηρίζουν dimming (ρύθμιση έντασης). Αισθητήρες: Η σειρά περιλαμβάνει πέντε διαφορετικούς τύπους αισθητήρων που καλύπτουν ασφάλεια, άνεση και πρόληψη ζημιών. Ο MYGGSPRAY είναι αισθητήρας κίνησης για εσωτερικούς και εξωτερικούς χώρους που ενεργοποιεί αυτόματα τα φώτα. Ο MYGGBETT ανιχνεύει το άνοιγμα/κλείσιμο πορτών και παραθύρων, στέλνοντας ειδοποιήσεις στο smartphone. Ο TIMMERFLOTTE καταγράφει θερμοκρασία και υγρασία χώρου, ιδανικός για παιδικά δωμάτια ή υπόγεια. Ο KLIPPBOK εντοπίζει διαρροές νερού και μπορεί να τοποθετηθεί κάτω από νεροχύτες, πλυντήρια ή θερμοσίφωνες. Τέλος, ο ALPSTUGA είναι ο πιο προηγμένος: μετρά την ποιότητα αέρα (διοξείδιο του άνθρακα CO₂, λεπτά σωματίδια PM2.5, θερμοκρασία, υγρασία), διαθέτει ενσωματωμένη οθόνη με ένδειξη ώρας και συνεργάζεται αυτόματα με τους καθαριστές αέρα της IKEA για ρύθμιση της λειτουργίας τους. Έλεγχος: Τα ασύρματα χειριστήρια BILRESA διατίθενται σε δύο εκδόσεις—με δύο πλήκτρα για απλό on/off/dimming ή με τροχό κύλισης για πιο λεπτομερή ρύθμιση. Λειτουργούν με οποιαδήποτε συμβατή συσκευή Matter (φώτα, ρολά, πρίζες) και μπορούν να προγραμματιστούν για ενεργοποίηση σκηνών. Η έξυπνη πρίζα GRILLPLATS προσθέτει δυνατότητες απομακρυσμένου ελέγχου (on/off) και παρακολούθησης κατανάλωσης ενέργειας σε συμβατικές συσκευές, όπως επιτραπέζια φωτιστικά, ανεμιστήρες ή φορτιστές. Το DIRIGERA: κέντρο του οικοσυστήματος Κεντρικό ρόλο στη νέα στρατηγική κατέχει το hub DIRIGERA, που έχει πλέον πιστοποιηθεί ως «ελεγκτής Matter» (Matter controller) και ταυτόχρονα ως «γέφυρα Matter» (Matter bridge). Στην πράξη, αυτό σημαίνει ότι μπορεί να διαχειρίζεται απευθείας νέα προϊόντα Matter από διάφορους κατασκευαστές μέσω της εφαρμογής IKEA Home Smart, ενώ παράλληλα «μεταφράζει» τα παλαιότερα προϊόντα της εταιρείας που λειτουργούν με πρωτόκολλο Zigbee (όπως η σειρά TRÅDFRI), καθιστώντας τα ορατά σε άλλες πλατφόρμες Matter. Από το καλοκαίρι του 2025, το DIRIGERA έχει αναβαθμιστεί και ως Thread Border Router, δηλαδή μπορεί να δημιουργήσει και να διαχειρίζεται ένα mesh δίκτυο Thread για τις νέες συσκευές. Αυτό εξαλείφει την ανάγκη για επιπλέον border routers (εκτός αν το σπίτι είναι πολύ μεγάλο) και βελτιώνει την αξιοπιστότητα και την ταχύτητα απόκρισης του συστήματος. Η στροφή αυτή, που καθυστέρησε αρκετούς μήνες από τις αρχικές υποσχέσεις, φέρνει τελικά το οικοσύστημα της IKEA πιο κοντά στο όραμα ενός πραγματικά ετερογενούς αλλά απλού στη χρήση έξυπνου σπιτιού. Τιμολόγηση: προσιτό για όλους Η φιλοσοφία της IKEA για δημοκρατικό design εκφράζεται και στην τιμολόγηση. Στο Ηνωμένο Βασίλειο, οι λαμπτήρες KAJPLATS ξεκινούν από £4 για τα βασικά μοντέλα και φτάνουν τα £9 για τα RGB με υψηλή φωτεινότητα. Τα χειριστήρια BILRESA κοστίζουν £3-£4, οι τρεις μικροί αισθητήρες (ανίχνευσης διαρροής, πόρτας/παραθύρου και κίνησης) περίπου £7 ο καθένας, ο αισθητήρας θερμοκρασίας/υγρασίας TIMMERFLOTTE £5, ενώ ο προηγμένος αισθητήρας ποιότητας αέρα ALPSTUGA τιμάται στα £25. Σε ευρώ, το εύρος κυμαίνεται ενδεικτικά από €5 έως €30 ανά προϊόν. Η IKEA διευκρινίζει ότι οι τιμές και η διαθεσιμότητα θα διαφέρουν ανά χώρα, ανάλογα με τοπικούς παράγοντες. Για την ελληνική αγορά, οι επίσημες τιμές και οι ακριβείς ημερομηνίες διάθεσης αναμένεται να ανακοινωθούν από την IKEA Ελλάς τις επόμενες εβδομάδες. Το DIRIGERA hub κοστίζει €69,99 και είναι ήδη διαθέσιμο στα καταστήματα IKEA στην Ελλάδα. Στρατηγική σημασία και επιπτώσεις Η στρατηγική σημασία της κίνησης αυτής είναι διπλή. Αφενός, ένα mainstream brand με τεράστια δικτύου καταστημάτων φέρνει το Matter στο ευρύ καταναλωτικό κοινό με εξαιρετικά χαμηλές τιμές, επιταχύνοντας την υιοθέτηση του προτύπου από τον μέσο χρήστη που μέχρι τώρα θεωρούσε το smart home ακριβό ή περίπλοκο. Αφετέρου, η υλοποίηση πάνω από το πρωτόκολλο Thread—αντί για Wi-Fi ή Bluetooth—μειώνει την ανάγκη για πολλαπλά hubs, βελτιώνει την αξιοπιστότητα και την ταχύτητα απόκρισης του δικτύου, και περιορίζει την κατανάλωση ενέργειας των συσκευών (ιδίως των αισθητήρων που τροφοδοτούνται με μπαταρία). Παράλληλα, το γεγονός ότι το DIRIGERA διατηρεί λειτουργία γέφυρας για τα παλαιότερα προϊόντα Zigbee (σειρά TRÅDFRI) προστατεύει την επένδυση των υφιστάμενων πελατών και διευκολύνει τη σταδιακή μετάβαση στο νέο οικοσύστημα. Κανείς δεν αναγκάζεται να πετάξει τα παλιά του προϊόντα—απλά προσθέτει νέα Matter devices που συνυπάρχουν στο ίδιο σύστημα. Τι αλλάζει για τον χρήστη Για τον τελικό χρήστη, οι αλλαγές είναι ουσιαστικές: Ευκολότερη εγκατάσταση: Ο κωδικός QR του Matter απλοποιεί δραστικά τη διαδικασία προσθήκης νέων συσκευών—δεν χρειάζεται πλέον περίπλοκη σύζευξη. Πλατφόρμα-ανεξάρτητη λειτουργία: Τα ίδια προϊόντα λειτουργούν με Apple HomeKit, Google Home, Amazon Alexa και Samsung SmartThings χωρίς πρόσθετους adapters. Αξιοπιστία: Το mesh δίκτυο Thread εξασφαλίζει ότι οι συσκευές επικοινωνούν απευθείας μεταξύ τους, μειώνοντας τα προβλήματα συνδεσιμότητας. Μεγαλύτερη διάρκεια μπαταρίας: Οι αισθητήρες Thread καταναλώνουν λιγότερη ενέργεια από τους αντίστοιχους Wi-Fi. Εκκρεμότητες και προοπτικές Παραμένουν ορισμένες εκκρεμότητες σε λεπτομέρειες διάθεσης ανά χώρα, ενώ επιμέρους τεχνικές προδιαγραφές ανά κωδικό προϊόντος (SKU - Stock Keeping Unit) δεν έχουν ακόμα δημοσιευτεί πλήρως. Ωστόσο, το νέο κύμα προϊόντων δείχνει καθαρά την κατεύθυνση της IKEA για ένα απλούστερο, φθηνότερο και πραγματικά διαλειτουργικό έξυπνο σπίτι—ακριβώς το όραμα που το Matter υποσχέθηκε αλλά μέχρι πρότινος δεν είχε γίνει πράξη σε μεγάλη κλίμακα. Για όσους ενδιαφέρονται να ξεκινήσουν ή να επεκτείνουν το smart home τους, τα νέα προϊόντα της IKEA αποτελούν μια ιδανική ευκαιρία: χαμηλό κόστος εισόδου, ευρεία συμβατότητα, απλή εγκατάσταση, και το δίκτυο καταστημάτων της εταιρείας εξασφαλίζει εύκολη πρόσβαση και υποστήριξη. Πηγές «IKEA launches new smart home range with 21 Matter-compatible products», IKEA Global Newsroom «Ikea's new smart home collection is entirely Matter-compatible», The Verge «Ikea's Smart Home Reset Goes Back to Basics», WIRED «IKEA Debuts 21 HomeKit-Compatible Smart Bulbs, Sensors, and Controls», MacRumors «Ikea Announces 21 New Matter-Compatible Products», Matter-Smarthome.de https://www.ikea.com/global/en/newsroom/retail/the-new-smart-home-from-ikea-matter-compatible-251106/ https://www.forbes.com/sites/paullamkin/2025/11/06/ikeas-big-smart-home-push-arrives-with-21-new-matter-devices/ https://www.theverge.com/news/814241/ikea-smart-home-matter-thread-lights-sensors-remote-control https://www.matteralpha.com/news/ikea-launches-21-new-smart-home-devices-with-native-matter-support https://www.engadget.com/home/smart-home/ikea-announces-new-matter-compatible-smart-home-products-120013040.html https://www.macrumors.com/2025/11/06/ikea-homekit-compatible-matter-products/ https://homekitnews.com/2025/11/06/ikea-to-launch-a-bunch-of-matter-over-thread-devices-in-2026/ https://www.wired.com/story/ikeas-smart-home-reset-goes-back-to-basics/ https://matter-smarthome.de/en/products/ikea-announces-21-new-matter-compatible-products/ https://www.ikea.gr/en/products/dirigera-hub-for-smart-products/10503406/

- 6 comments

-

- 2

-

-

- alpstuga

- amazon alexa

- (και 14 επιπλέον)

-

Η Apple φέρεται να οριστικοποιεί συμφωνία με την Google ώστε το νέο Siri να βασίζεται σε παραμετροποιημένη έκδοση του Gemini, του μεγάλου γλωσσικού μοντέλου (LLM, Large Language Model) της Google. Το ρεπορτάζ κάνει λόγο για τίμημα περίπου 1 δισ. δολάρια τον χρόνο και μοντέλο 1,2 τρισ. παραμέτρων· οι οικονομικοί όροι και το ακριβές μέγεθος του μοντέλου δεν έχουν επιβεβαιωθεί επίσημα από καμία πλευρά. Στην πράξη, τα "απλά" αιτήματα θα εξυπηρετούνται από μοντέλα της Apple που εκτελούνται στη συσκευή ή στα δικά της κέντρα δεδομένων. Για πιο σύνθετες εργασίες—όπως μεγάλες περιλήψεις ή ερωτήματα με πλούσιο περιεχόμενο—το Siri θα καλεί παραλλαγή του Gemini που θα τρέχει στην υποδομή Private Cloud Compute (ιδιωτικό υπολογιστικό νέφος) της Apple. Η εταιρεία προβάλλει ότι η διεπαφή χρήστη (UI) και οι ρυθμίσεις ιδιωτικότητας θα παραμένουν υπό δικό της έλεγχο, με στόχο τα προσωπικά δεδομένα να μην διαμοιράζονται εκτός του οικοσυστήματός της. Η στρατηγική περιγράφει τη Google ως "προμηθευτή στο παρασκήνιο" και όχι ως εμφανή συνεργάτη. Το Siri θα παραμείνει προϊόν Apple, με την υποκείμενη τεχνολογία να παρέχεται από την Google εκεί όπου απαιτείται. Παράλληλα, αναφορές σημειώνουν ότι η Apple συνεχίζει την ανάπτυξη δικών της μοντέλων θεμελίωσης (foundation models) για μελλοντική αυτάρκεια, ώστε να μειώσει την εξάρτηση από τρίτους. Το έργο φέρει εσωτερική κωδική ονομασία "Linwood" και στοχεύει σε διάθεση την άνοιξη του 2026, πιθανότατα μέσω ανοιξιάτικης έκδοσης του iOS (λειτουργικό σύστημα iPhone). Αν επαληθευτεί το χρονοδιάγραμμα, αναμένονται δοκιμαστικές εκδόσεις (beta) νωρίτερα, ώστε να αξιολογηθούν απόδοση, καθυστερήσεις και η πρακτική εφαρμογή των υποσχέσεων για προστασία ιδιωτικότητας. Για τους χρήστες, η αλλαγή μπορεί να σημαίνει πιο "προσωποποιημένες" απαντήσεις και καλύτερη κατανόηση συμφραζομένων, χωρίς ορατή εμπλοκή υπηρεσιών Google. Για την αγορά, δείχνει μια Apple που επιλέγει πρακτική γέφυρα για να καλύψει τη καθυστέρηση στην τεχνητή νοημοσύνη, ενώ τελειοποιεί τη δική της στοίβα. Το κρίσιμο στοίχημα είναι αν η τεχνική υλοποίηση θα στηρίξει στην πράξη τον ισχυρισμό ότι τα δεδομένα μένουν εντός της Apple—κάτι που θα απαιτήσει ανεξάρτητους ελέγχους και διαφάνεια στις λεπτομέρειες.

-

Η Microsoft πρόσθεσε «αθόρυβα» στη web έκδοση του Microsoft Store μια λειτουργία ομαδικής εγκατάστασης (multi-app install). Ο χρήστης επιλέγει πολλές εφαρμογές και κατεβάζει ένα μικρό εκτελέσιμο αρχείο εγκατάστασης (.exe). Με την εκτέλεσή του, η εφαρμογή Microsoft Store στα Windows αναλαμβάνει αυτόματα τη λήψη και εγκατάσταση όλων των επιλεγμένων εφαρμογών. Η εμπειρία θυμίζει το Ninite (πλατφόρμα ομαδικής εγκατάστασης λογισμικού): ένα αρχείο, πολλαπλές εγκαταστάσεις, ελάχιστη παρέμβαση. Η διαφορά είναι ότι η λύση της Microsoft λειτουργεί αποκλειστικά με το αποθετήριο του Store και, προς το παρόν, πρέπει να ξεκινήσει από τον ιστό. Η εφαρμογή του Store στα Windows δεν προσφέρει ακόμη αντίστοιχο κουμπί μέσα στο περιβάλλον της. Το πακέτο εγκατάστασης δεν εμφανίζει δικό του γραφικό περιβάλλον. Απλώς «παραδίδει» τη διεργασία στο Microsoft Store, το οποίο κατεβάζει και εγκαθιστά τις επιλογές σας με τη σειρά. Η λίστα των διαθέσιμων εφαρμογών είναι επιμελημένη και όχι πλήρης, επομένως δεν μπορείτε να φτιάξετε πακέτο με οποιαδήποτε εφαρμογή του Store. Στις τρέχουσες δοκιμές, η υπηρεσία επιτρέπει ως και 16 ταυτόχρονες εγκαταστάσεις, ρύθμιση που ισορροπεί ταχύτητα και φόρτο στους διακομιστές. Σε σχέση με εναλλακτικές, το Ninite παραμένει πιο ευέλικτο για ευρύτερο φάσμα εφαρμογών και εταιρική χρήση. Από την άλλη, ο Διαχειριστής Πακέτων των Windows (winget – εργαλείο εγκατάστασης από γραμμή εντολών) προσφέρει αυτοματισμούς, αλλά απαιτεί εξοικείωση με scripts/CLI. Η νέα δυνατότητα του Store γεμίζει το κενό για όσους θέλουν γρήγορη, καθοδηγούμενη εγκατάσταση βασικών εφαρμογών κατά την αρχική ρύθμιση ενός υπολογιστή ή μετά από επαναφορά, χωρίς πρόσθετα εργαλεία.

-

- 1

-

-

- microsoft store

- ninite

-

(και 4 επιπλέον)

Tagged with:

-

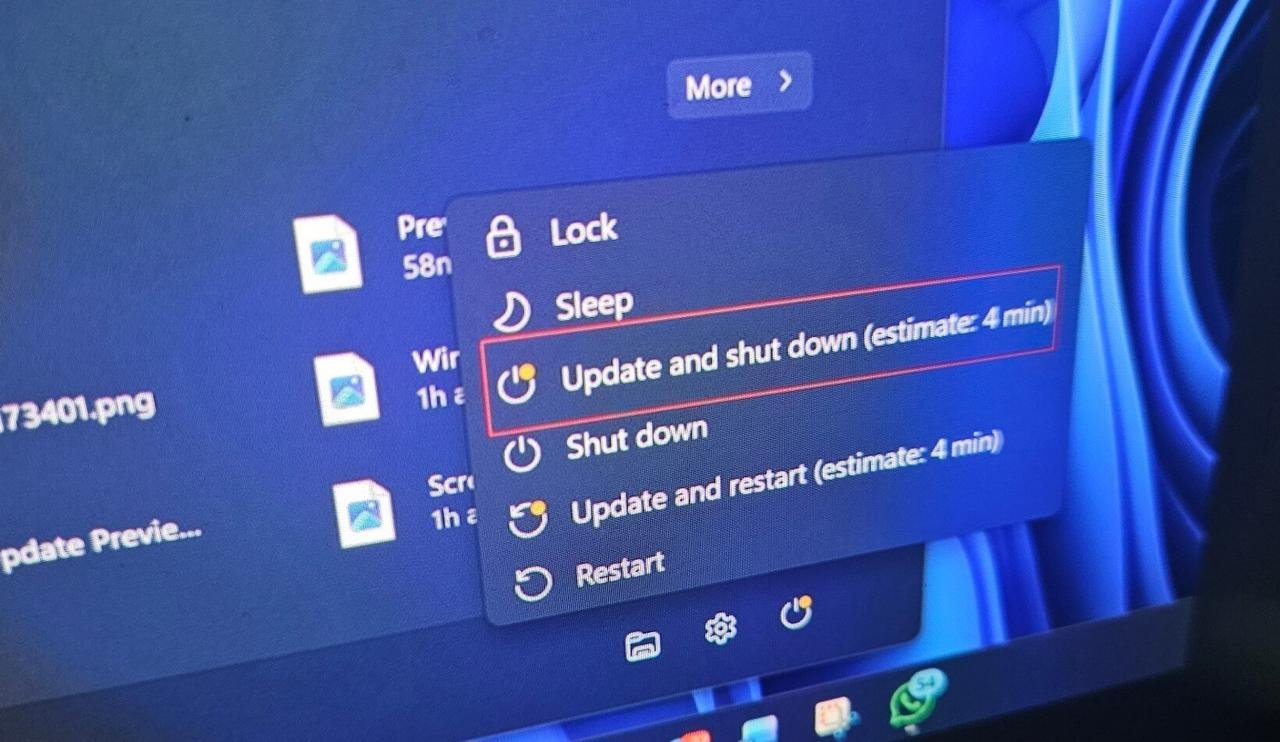

Η Microsoft διόρθωσε επιτέλους το bug που έκανε επανεκκίνηση αντι τερματισμού μετά από Windows Update

Το μέλος astrolabos σχολίασε στην δημοσίευση του astrolabos στην ενότητα Windows

- 8 comments

-

- 1

-

-

Η Microsoft διόρθωσε επιτέλους το bug που έκανε επανεκκίνηση αντι τερματισμού μετά από Windows Update

Το μέλος astrolabos σχολίασε στην δημοσίευση του astrolabos στην ενότητα Windows

Δεν είσαι ο μόνος- 8 comments

-

- 1

-

-

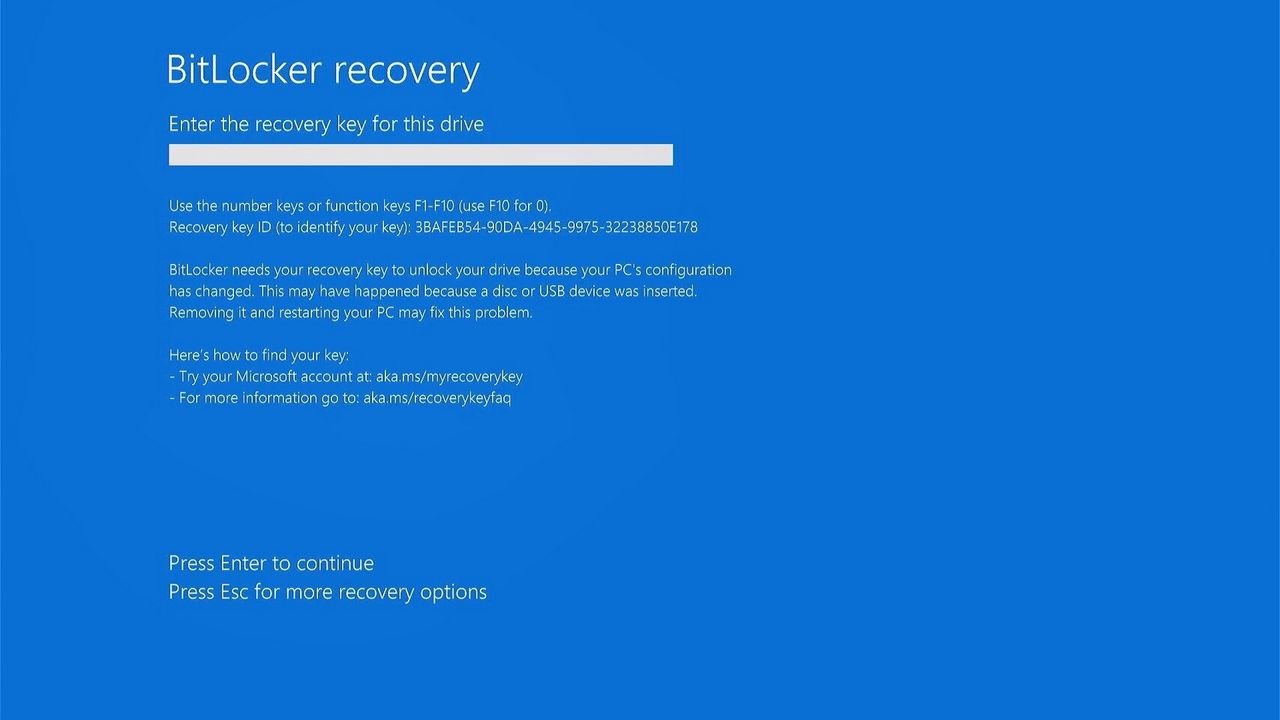

Windows 11: το October update μπορεί να ενεργοποιεί απρόσμενα BitLocker Recovery σε 25H2/24H2 (και σε Windows 10)

Το μέλος astrolabos σχολίασε στην δημοσίευση του astrolabos στην ενότητα Windows

- 24 comments

-

- 6

-

-

-

Χρήστες των Windows 11 εκδόσεων 25H2 και 24H2—καθώς και ορισμένοι των Windows 10 22H2—αναφέρουν σοβαρό πρόβλημα. Μετά την εγκατάσταση των ενημερώσεων της 14ης Οκτωβρίου 2025, ο υπολογιστής εκκινεί σε BitLocker Recovery (λειτουργία ανάκτησης κρυπτογράφησης) και ζητά το κλειδί ανάκτησης. Η Microsoft έχει αναγνωρίσει το σφάλμα και προειδοποιεί ότι η προτροπή μπορεί να εμφανιστεί χωρίς να έχει προηγηθεί αλλαγή διαμόρφωσης, κάτι που υπό κανονικές συνθήκες ενεργοποιεί το BitLocker Recovery. Επηρεάζονται κυρίως συστήματα Intel που υποστηρίζουν Συνδεδεμένη/Σύγχρονη Αναμονή (Connected/Modern Standby, S0 Low Power Idle). Στις περισσότερες περιπτώσεις η προτροπή για το 48ψήφιο κλειδί εμφανίζεται μία φορά· μετά την εισαγωγή του κλειδιού και επανεκκίνηση, το σύστημα εκκινεί κανονικά. Για εταιρικά περιβάλλοντα, η Microsoft παρέχει προσωρινή λύση μέσω Known Issue Rollback (KIR – επαναφορά γνωστού προβλήματος), διαθέσιμη κατόπιν επικοινωνίας με την υποστήριξη. Οι επηρεαζόμενες εκδόσεις περιλαμβάνουν τις σωρευτικές ενημερώσεις KB5066835 για Windows 11 25H2/24H2 και KB5066791 για Windows 10 22H2. Έχουν αναφερθεί και περιστατικά σε εικονικές μηχανές στο Azure (24H2) που παρέμειναν στην οθόνη ανάκτησης, γεγονός που αναδεικνύει τη σοβαρότητα του σφάλματος για διαχειριστές. Τι πρέπει να κάνετε: αν χρησιμοποιείτε BitLocker, βεβαιωθείτε ότι το κλειδί ανάκτησης είναι αποθηκευμένο με ασφάλεια (σε λογαριασμό Microsoft τα κλειδιά αποθηκεύονται αυτόματα και ανακτώνται από τη σχετική σελίδα). Εφαρμόστε τις τελευταίες ενημερώσεις μόλις διατεθούν και αποφύγετε την απενεργοποίηση της κρυπτογράφησης, εκτός αν το υποδείξει ρητά η υποστήριξη. Σε εταιρικά περιβάλλοντα, προτείνεται πιλοτική ανάπτυξη (rings), δοκιμές σε συστήματα Intel με Modern Standby, αξιοποίηση του KIR και στενή παρακολούθηση του πίνακα Release Health της Microsoft. Σημειώνεται ότι ο ίδιος κύκλος ενημερώσεων των Windows 11 (KB5066835) προκάλεσε ξεχωριστό πρόβλημα στο Windows Recovery Environment (WinRE – περιβάλλον ανάκτησης), όπου πληκτρολόγιο/ποντίκι USB δεν λειτουργούσαν προσωρινά. Η Microsoft διόρθωσε το θέμα με έκτακτο patch εκτός προγραμματισμού (out-of-band patch, KB5070773).

- 24 comments

-

- 2

-

-

-

Οι τιμές της μνήμης RAM έχουν αυξηθεί έως 171% σε ετήσια βάση, καθώς η παγκόσμια έλλειψη μνήμης βαθαίνει υπό την πίεση της τεχνητής νοημοσύνης και των υποδομών νέφους. Το ποσοστό προέρχεται από στοιχεία της Commercial Times που αναδημοσιεύθηκαν από έγκυρα τεχνολογικά μέσα και αποτυπώνει την ένταση του νέου ανοδικού κύκλου στην αγορά μνήμης. Η πίεση ξεκινά από τη μνήμη υψηλού εύρους ζώνης (HBM, High Bandwidth Memory) και τις μονάδες διακομιστών της πέμπτης γενιάς μνήμης DDR (DDR5). Οι μεγάλοι πάροχοι υπηρεσιών νέφους (CSPs, Cloud Service Providers) δεσμεύουν χωρητικότητες, αφήνοντας λιγότερη παραγωγή για την καταναλωτική αγορά. Στη server DRAM οι αυξήσεις φτάνουν έως 50% για την κάλυψη της ζήτησης. Στις ΗΠΑ και την Κίνα οι παραδόσεις ικανοποιούνται μόλις κατά περίπου 70% των παραγγελιών, γεγονός που μεταφέρει την ένταση και στον λιανικό κλάδο PC. Η αστάθεια στις τιμές εντείνεται από τις αλλαγές στον τρόπο τιμολόγησης. Η TrendForce αναφέρει ότι οι προσφορές μεταφέρονται από τριμηνιαίες σε μηνιαίες, με τη Samsung να έχει αναστείλει σε σημαντικό βαθμό τις συμβάσεις DDR5. Παράλληλα, στην αγορά άμεσων συναλλαγών (spot market) οι τιμές DDR5 εκτινάχθηκαν κατά περίπου 30% μέσα σε μία εβδομάδα, σύμφωνα με νεότερη ανάλυση της 5 Νοεμβρίου 2025. Για το τέταρτο τρίμηνο, η πρόβλεψη για τις συμβολαιακές τιμές (contract prices) της «τυπικής» DRAM έχει αναθεωρηθεί ανοδικά σε +18–23% σε σχέση με το τρίτο τρίμηνο. Ο συνδυασμός αυτής της αναθεώρησης με την προτεραιοποίηση παραγωγής προς HBM και server RDIMM σημαίνει ότι τα σετ μνημών (kit) DDR5 για desktop και φορητά θα κινούνται ανοδικά, ενώ η διαθεσιμότητα θα παραμείνει σφιχτή τουλάχιστον μέχρι τις αρχές του 2026. Τι σημαίνουν όλα αυτά για την ευρωπαϊκή λιανική και τους χρήστες στην Ελλάδα; Πρώτον, τα οικονομικά kit DDR5 γίνονται δυσκολότερο να βρεθούν σε σταθερές τιμές. Δεύτερον, το «άνοιγμα» τιμών ανάμεσα σε μοντέλα με ελαφρώς διαφορετικά χρονιστικά/ICs θα αυξηθεί, καθώς οι μεταπωλητές «κυνηγούν» ό,τι μπορούν να εξασφαλίσουν. Τρίτον, η μετάβαση από DDR4 σε DDR5 επιταχύνεται, αλλά δεν συνεπάγεται απαραίτητα φθηνότερες επιλογές DDR4, αφού η παραγωγή της έχει χαμηλότερη προτεραιότητα. Συνολικά, το τοπίο της μνήμης παραμένει δυσμενές: διευρυνόμενες αυξήσεις στις συμβολαιακές τιμές, έντονη μεταβλητότητα στο spot και προτεραιοποίηση των data centers. Αν δεν αλλάξει ο ρυθμός επενδύσεων σε συστήματα AI, η αποκλιμάκωση δεν φαίνεται άμεση.

- 6 comments

-

- 4

-

-

-

-

Η Bang & Olufsen παρουσιάζει την ισχυρή ηχομπαρα Beosound Premiere

astrolabos posted μια είδηση in Δελτία Τύπου

Η Beosound Premiere είναι μια εντυπωσιακή ηχομπάρα που προσφέρει μια αριστοτεχνικά σχεδιασμένη, τρισδιάστατη ηχητική εμπειρία μέσα από μια εξίσου εντυπωσιακή, γλυπτική σιλουέτα, φτιαγμένη για να βρίσκεται στο επίκεντρο της προσοχής. Σχεδιασμένη με απόλυτη ακρίβεια για κορυφαία πιστότητα και εξοπλισμένη με τη νέα τεχνολογία Wide Stage Technology™ της Bang & Olufsen – η οποία βρίσκεται σε διαδικασία κατοχύρωσης με δίπλωμα ευρεσιτεχνίας – αυτή η τολμηρή και επιβλητική ηχομπάρα ενσωματώνει τη 100ετή παράδοση της εταιρείας στην ακουστική και τη σχεδιαστική αριστεία. «H Beosound Premiere ξεπερνά τα όρια της συμβατικής ηχομπάρας· είναι ένα γλυπτικό αριστούργημα και μια τολμηρή έκφραση ακουστικής τέχνης. Σμιλεμένο από το χαρακτηριστικό μας αλουμίνιο, ενσαρκώνει την εκατονταετή παράδοση της Bang & Olufsen στην πρωτοποριακή καινοτομία στον ήχο, σε αρμονία με τον διαχρονικό σχεδιασμό», δηλώνει ο Kristian Teär, Διευθύνων Σύμβουλος της Bang & Olufsen. Και συνεχίζει: «Ξεπερνά τα όρια ενός απλού προϊόντος· μιλάμε για μια επιμελημένη εμπειρία. H Beosound Premiere επαναπροσδιορίζει την κατηγορία, μετατρέποντας τον ήχο σε συναισθηματική εμπειρία και την ηχομπάρα σε έργο τέχνης. Η δέσμευσή μας στην ποιότητα κατασκευής και την εξατομικευμένη τεχνολογία συνεχίζει να διαμορφώνει την κληρονομιά μας, εμπνέοντας γενιές με μαγικές στιγμές». Η Τέχνη Του Αλουμινίου Σμιλεμένη από καθαρό αλουμίνιο, η ηχομπάρα Beosound Premiere έχει κατασκευαστεί με εξαιρετική προσοχή στη λεπτομέρεια, σε στενή συνεργασία μεταξύ της ομάδας σχεδιασμού της Bang & Olufsen και των παγκοσμίου φήμης ειδικών της Factory 5 στο Struer της Δανίας. Σε αντίθεση με τις συμβατικές ηχομπάρες, η Beosound Premiere είναι ένα εντυπωσιακό τρισδιάστατο γλυπτό που αντικατοπτρίζει τον πολυδιάστατο ήχο που παράγει. Τα ηχεία δεν είναι κρυμμένα· αναδεικνύονται, εκφράζοντας τη φιλοσοφία της Bang & Olufsen για σχεδιασμό από μέσα προς τα έξω και από έξω προς τα μέσα. Το ενιαίο αλουμινένιο πλαίσιο έχει υποστεί ειδική επεξεργασία με μαργαριτάρι για να αποκτήσει ένα ματ σατινέ φινίρισμα. Για την επίτευξη αυτής της συμπαγούς μορφής, απαιτήθηκε μηχανική ακριβείας, με απόλυτη ευθυγράμμιση του αλουμινίου με τα κομμένα ακραία καλύμματα, ώστε να διατηρείται ένα λεπτό προφίλ ενώ φιλοξενούνται δέκα ισχυροί οδηγοί. Ένα από τα πιο εντυπωσιακά στοιχεία είναι το tweeter που εκπέμπει προς τα πάνω, τοποθετημένο στο κέντρο της ηχομπάρας και σχεδιασμένο να τραβάει το βλέμμα σαν πολύτιμο κόσμημα μέσα από το στρογγυλεμένο αλουμίνιο. Οι λεπτομέρειες του σχεδιασμού του οδηγού περιλαμβάνουν 1.925 με ακρίβεια κατεργασμένες οπές – προς τιμήν του έτους ίδρυσης της Bang & Olufsen – αποτίοντας φόρο τιμής στα 100 χρόνια δεξιοτεχνίας χωρίς συμβιβασμούς. Ο Χωρικός Ήχος Με Διαφορετική Οπτική Η ηχομπάρα Beosound Premiere προσφέρει ήχο υψηλής πιστότητας, επιτρέποντας στους ακροατές να απολαμβάνουν μια καθηλωτική κινηματογραφική εμπειρία. Αυτό επιτυγχάνεται χάρη στους δέκα ειδικά σχεδιασμένους οδηγούς που βρίσκονται στο εσωτερικό της, με έναν κεντρικό οδηγό που προσθέτει ύψος και διάσταση στον ήχο. Μαζί, δημιουργούν ένα εντυπωσιακό ηχητικό πεδίο που απλώνεται γύρω από τον ακροατή από όλες τις γωνίες. Η Beosound Premiere διαθέτει μια συστοιχία οδηγών με ειδικά σχεδιασμένη ρύθμιση, η οποία ελέγχει με ακρίβεια την κατεύθυνση του ήχου. Η τεχνολογία αυτή ενισχύει την καθαρότητα των διαλόγων και προσφέρει βαθιά, δυνατά μπάσα, κάνοντας κάθε σκηνή να ζωντανεύει. Αναπτυγμένη από τους ειδικούς της Bang & Olufsen, η νέα τεχνολογία Wide Stage Technology™ χρησιμοποιεί επεξεργασία σήματος ειδικά σχεδιασμένη για τη Beosound Premiere. Το αποτέλεσμα είναι η δημιουργία της ψευδαίσθησης ότι έχουν προστεθεί εξωτερικά ηχεία, επεκτείνοντας το ηχητικό πεδίο τόσο σε πλάτος όσο και σε ύψος. Μέσω αυτής της καινοτόμου τεχνολογίας, και οι δέκα οδηγοί συνεργάζονται για να προσφέρουν καθηλωτικό ήχο που γεμίζει το δωμάτιο, μεταφέρει τους διαλόγους με κρυστάλλινη καθαρότητα και δημιουργεί εντυπωσιακά ηχητικά τοπία για μουσική και ταινίες. Ως έκφραση εκλεπτυσμένης καινοτομίας, η Beosound Premiere αναλύει απρόσκοπτα το περιβάλλον, προσαρμόζοντας τον ήχο στις ιδιαιτερότητες του χώρου σας. Είτε λειτουργεί αυτόνομα είτε ως κεντρικό στοιχείο ενός ολοκληρωμένου συστήματος ήχου, η Beosound Premiere υποστηρίζει τη σύνδεση επιπλέον ηχείων Bang & Olufsen μέσω του Beolink Surround. Ο πλήρως ενσωματωμένος αποκωδικοποιητής Dolby Atmos 7.1.4 προσαρμόζεται στο σύστημά σας και υποστηρίζει απρόσκοπτη επέκταση, προσφέροντας μια ακόμη πιο δυναμική και καθηλωτική κινηματογραφική εμπειρία. Η Γλώσσα Του Φωτός Η δημιουργία μαγικών στιγμών βρίσκεται στο επίκεντρο της κληρονομιάς της Bang & Olufsen. Μέσα από τη γλώσσα του φωτός, η Beosound Premiere μεταμορφώνει τον τρόπο με τον οποίο οι ακροατές αλληλεπιδρούν με τον ήχο, προσφέροντας μια διαισθητική εμπειρία. Ενενήντα ευαίσθητα LED φωτίζουν με μια αιθέρια λάμψη το εσωτερικό της ηχομπάρας. Καθώς ρυθμίζετε τις παραμέτρους, το φως ακολουθεί, δημιουργώντας μια αίσθηση σύνδεσης με το προϊόν. Απόδοση Που Διαρκεί Η Beosound Premiere αντικατοπτρίζει την παράδοση της Bang & Olufsen στην τέχνη της κατασκευής και της φροντίδας. Στον πυρήνα της αποστολής της εταιρείας βρίσκεται μια προοδευτική προσέγγιση στην κυκλικότητα, όπου τα προϊόντα σχεδιάζονται για να διαρκούν — τόσο σε ήχο όσο και σε δομή. Η Beosound Premiere είναι πιστοποιημένη με Cradle to Cradle Certified® Bronze, γεγονός που σημαίνει ότι έχει κατασκευαστεί ώστε να μπορεί να αναβαθμίζεται με την πάροδο του χρόνου. Συνοδεύεται από 5ετή εγγύηση με την εγγραφή στο Beocare, ως ένδειξη της διαρκούς δέσμευσης της Bang & Olufsen για ποιότητα και φροντίδα. Παρουσιάζουμε το Beosound Premiere Haute Edition Για να σηματοδοτήσει αυτή την κυκλοφορία, η ομάδα Atelier της Bang & Olufsen δημιούργησε μια ειδική Haute Edition, περιορισμένη σε μόλις 25 κομμάτια παγκοσμίως. Αυτή η έκδοση τονίζει τις γλυπτικές ιδιότητες της ηχομπάρας με ένα μοτίβο ακριβείας που ξεκινά από τη χαρακτηριστική κεντρική σχισμή και ακτινοβολεί προς τα έξω, τυλίγοντας ολόκληρη τη μορφή με κυματιστές αυλακώσεις που αντανακλούν τον τρόπο διάδοσης του ήχου σε κύματα. Αυτές οι αυλακώσεις αντανακλούν το φως, προσκαλούν την αφή και αποπνέουν μια αίσθηση ενέργειας, κίνησης και βάθους, ενισχύοντας την αισθητηριακή παρουσία του προϊόντος και αφηγούμενες οπτικά την ιστορία του ήχου. Ο σχεδιασμός επιτυγχάνεται μέσα από μια περίπλοκη διαδικασία διάρκειας 17 ωρών, κατά την οποία μια περιστρεφόμενη λεπίδα χαράζει λεπτές αυλακώσεις στο ακατέργαστο αλουμίνιο, δημιουργώντας μια οπτική αντήχηση της εντυπωσιακής χωρικής ηχητικής του ικανότητας — σαν ένας γλύπτης που αποκαλύπτει τη μορφή μέσα από την πέτρα. Το αποτέλεσμα είναι μια άψογη ένωση τέχνης και μηχανικής, που μετατρέπει τη Beosound Premiere σε κάτι περισσότερο από μια ηχομπάρα. Γίνεται μια ακουστική, οπτική και απτική εμπειρία που ενσωματώνει την ίδια την ουσία του ήχου. Ως ένδειξη αυθεντικότητας και δεξιοτεχνίας, κάθε κομμάτι είναι χαραγμένο με τον μοναδικό του αριθμό (1 από 25) και συνοδεύεται από ένα τηλεχειριστήριο Beoremote One περιορισμένης έκδοσης, μέσα σε χειροποίητη ξύλινη συσκευασία. Περιλαμβάνεται πιστοποιητικό αυθεντικότητας. Διαθεσιμότητα Η ηχομπάρα Beosound Premiere διατίθεται σε Φυσικό Αλουμίνιο (Δεκέμβριος 2025), Απόχρωση Χρυσού (Φεβρουάριος 2026) και Μαύρο Ανθρακί (Μάρτιος 2026) και συνοδεύεται από μια ευέλικτη βάση που επιτρέπει την τοποθέτηση σε τοίχο και σε τραπέζι. Ενώ η Beosound Premiere έχει σχεδιαστεί για να αναδεικνύει τα ηχεία, οι πελάτες μπορούν να επιλέξουν να αγοράσουν εναλλάξιμα υφασμάτινα καλύμματα σε γκρι μελανζέ, καθώς και ξύλινα καλύμματα από δρυ και σκούρο δρυ, κατασκευασμένα από ένα ενιαίο κομμάτι ξύλου. Κάθε δρύινο κάλυμμα αναδεικνύει τη φυσική ομορφιά του ξύλου και εξασφαλίζει ότι κάθε κομμάτι έχει μια μοναδική έκφραση. Στην Ελλάδα, η B&O διανέμεται από την ASBIS Hellas, με κύριο μοντέλο διάθεσης τα monobrand καταστήματα πώλησης σε Αθήνα και Θεσσαλονίκη.- 1 comment

-

- 1

-

-

- bang & olufsen

- beosound premiere

-

(και 3 επιπλέον)

Tagged with:

-

Η εταιρεία αδειοδότησης τεχνολογίας Adeia κατέθεσε στις 3 Νοεμβρίου 2025 δύο αγωγές κατά της AMD σε ομοσπονδιακό δικαστήριο του Τέξας, κατηγορώντας την για παραβίαση δέκα πατεντών που σχετίζονται με διαδικασίες συσκευασίας και κατασκευής ημιαγωγών. Η AMD δεν έχει σχολιάσει μέχρι στιγμής. Σύμφωνα με την Adeia, η εταιρεία παραμένει ανοικτή σε «δίκαιη και λογική» συμφωνία αδειοδότησης. Σε ανακοίνωσή της, η Adeia διευκρίνισε ότι οι αγωγές κατατέθηκαν στο Περιφερειακό Δικαστήριο των ΗΠΑ για τη Δυτική Περιφέρεια του Τέξας. Αφορούν επτά πατέντες για υβριδική συγκόλληση (hybrid bonding, τεχνική άμεσης σύνδεσης μικροκυκλωμάτων) και τρεις πατέντες για προηγμένους κόμβους διεργασίας. Η υβριδική συγκόλληση βρίσκεται στον πυρήνα σύγχρονων σχεδίων τρισδιάστατης ολοκλήρωσης. Στην περίπτωση της AMD συνδέεται με προϊόντα στοίβαξης «3D V-Cache» (τρισδιάστατη μνήμη προσωρινής αποθήκευσης), όπου τοποθετείται επιπλέον SRAM (Static RAM — στατική μνήμη τυχαίας προσπέλασης) επάνω στον υποκείμενο πυρήνα για να αυξηθεί δραστικά η χωρητικότητα cache και το εύρος διασύνδεσης. Η βιομηχανία χρησιμοποιεί για συναφείς διεργασίες και την ορολογία SoIC (System-on-Integrated-Chips) της TSMC, η οποία αποτελεί μορφή υβριδικής συγκόλλησης. Η Adeia, από την πλευρά της, επικαλείται ιστορική πρωτοπορία μέσα από τις τεχνολογίες DBI (Direct Bond Interconnect) και ZiBond που έχει αδειοδοτήσει σε πλήθος πελατών. Δεν επηρεάζονται μόνο τα gaming μοντέλα Ryzen X3D, όπου το 3D V-Cache έχει προσφέρει ανταγωνιστικό πλεονέκτημα, αλλά και προϊόντα για κέντρα δεδομένων και μελλοντικοί επιταχυντές τεχνητής νοημοσύνης (ΤΝ). Η κάθετη ολοκλήρωση (3D integration) εξελίσσεται σε βασική μέθοδο βελτίωσης της απόδοσης, πέρα από την παραδοσιακή σμίκρυνση των τρανζίστορ. Αν η υπόθεση προχωρήσει, θα μπορούσε να καθορίσει τα όρια μεταξύ ιδιόκτητων μεθόδων συγκόλλησης και υλοποιήσεων που ανήκουν στον κατασκευαστή μικροκυκλωμάτων (foundry), με άμεσες επιπτώσεις στους όρους αδειοδότησης. Στα δικόγραφα η Adeia ζητά αποζημιώσεις και διακοπή της χρήσης της επίδικης τεχνολογίας, επικαλούμενη ουσιώδη συμβολή των κατοχυρωμένων μεθόδων στην επιτυχία της AMD ως ηγέτιδα στην αγορά. Δεν έχει δημοσιοποιηθεί ποσό διεκδίκησης και, σε αυτή τη φάση, δεν προκύπτουν άμεσες επιπτώσεις στη διαθεσιμότητα προϊόντων. Το επόμενο βήμα αναμένεται να είναι οι τυπικές διαδικαστικές κινήσεις και, ενδεχομένως, διαπραγματεύσεις για αδειοδότηση. Ως ιστορικό, η Adeia προέρχεται από τον κλάδο αδειοδότησης του ομίλου Xperi (πρώην Tessera) και λειτουργεί ως ανεξάρτητη εταιρεία από το 2022, με χαρτοφυλάκιο δεκάδων χιλιάδων πατεντών σε συσκευασία και διασύνδεση μικροκυκλωμάτων. Η αντιπαράθεση με την AMD έρχεται σε μια περίοδο έντονου ανταγωνισμού στην αγορά υπολογιστών υψηλής απόδοσης και ΤΝ, όπου η πρόσβαση σε ώριμες τεχνικές 3D ολοκλήρωσης θεωρείται κρίσιμη για την κλιμάκωση επιδόσεων.

- 3 comments

-

- 1

-

-

- 3d v-cache

- adeia

- (και 4 επιπλέον)

-

Η AMD επιβεβαίωσε ζήτημα στην εντολή RDSEED (Random Seed — εντολή παραγωγής αρχικών τιμών τυχαιότητας από το hardware) των επεξεργαστών Zen 5, με αναφορά AMD-SB-7055, CVE-2025-62626 (κωδικός ευπάθειας), CVSS 7.2 — High (υψηλή σοβαρότητα). Υπό ορισμένες συνθήκες, η RDSEED επιστρέφει 0 με CF=1 (η σημαία επιτυχίας είναι ενεργή), κάτι που συνιστά εσφαλμένο χειρισμό αποτυχίας και μπορεί να οδηγήσει σε χρήση ανεπαρκώς τυχαίων τιμών σε κρυπτογραφικές ροές. Το θέμα αναφέρθηκε δημόσια στο LKML (Linux Kernel Mailing List) και όχι μέσω της διαδικασίας CVD (Coordinated Vulnerability Disclosure — συντονισμένη αποκάλυψη ευπαθειών) της AMD. Η εταιρεία διευκρινίζει ότι επηρεάζονται οι μορφές 16-bit και 32-bit της εντολής, ενώ η 64-bit δεν επηρεάζεται. Στο επίπεδο προϊόντων, επηρεάζονται όλες οι σειρές με πυρήνες Zen 5: EPYC 9005, Ryzen 9000 (desktop), Ryzen 9000HX, Ryzen AI 300, Ryzen AI Max 300, Ryzen Z2 Series (Z2, Z2 Extreme), Ryzen Threadripper 9000 και Threadripper PRO 9000 WX, καθώς και οι embedded πλατφόρμες EPYC Embedded 9005/4005 και Ryzen Embedded 9000. Οι διορθώσεις θα διανεμηθούν στους κατασκευαστές ως microcode και μέσω BIOS/AGESA (πλατφόρμα προσαρμογής firmware της AMD). Σύμφωνα με τον προγραμματισμό της AMD, στόχος είναι: EPYC 9005 με microcode από τα τέλη Οκτωβρίου και AGESA γύρω στις 14 Νοεμβρίου 2025, οι καταναλωτικές σειρές (Ryzen 9000/9000HX, AI 300/Max 300, Z2/Extreme, Threadripper 9000/PRO 9000 WX) έως τα τέλη Νοεμβρίου 2025, ενώ για τις embedded εκδόσεις προβλέπεται Ιανουάριος 2026. Ο ακριβής χρόνος διάθεσης προς τους τελικούς χρήστες εξαρτάται από τους OEM (κατασκευαστές συστημάτων) και τους προμηθευτές μητρικών που θα ενσωματώσουν τις νέες εκδόσεις BIOS. Μέχρι να εγκατασταθούν οι τελικές διορθώσεις, η AMD προτείνει προσωρινές λύσεις: χρήση της 64-bit RDSEED που δεν επηρεάζεται, απόκρυψη της δυνατότητας RDSEED μέσω CPUID (αναγνωριστικό χαρακτηριστικών επεξεργαστή, π.χ. clearcpuid=rdseed στη γραμμή εκκίνησης ή ισοδύναμη ρύθμιση σε VM), και χειρισμό της τιμής 0 ως αποτυχία με νέα προσπάθεια (επανάληψη) όπως όταν CF=0. Οι προσεγγίσεις αυτές μειώνουν την πιθανότητα να περάσουν αρχικές τιμές (seed) χαμηλής ποιότητας προς βιβλιοθήκες/στοίβες που βασίζονται άμεσα στη RDSEED. Η αναπαραγωγή του προβλήματος τεκμηριώθηκε δημόσια από μηχανικό της Meta: σε σενάρια έντονου φόρτου όπου νήματα καλούν επανειλημμένα την RDSEED ενώ άλλο νήμα καταναλώνει περίπου 90% της μνήμης, παρατηρήθηκε αυξημένη συχνότητα του συμβάντος (τιμή=0, CF=1) σε διαφορετικά μοντέλα Zen 5, οδηγώντας την κοινότητα του Linux σε προληπτική απενεργοποίηση της δυνατότητας μέχρι να φτάσουν οι επίσημες ενημερώσεις firmware. Ιστορικά, αντίστοιχα προσωρινά μέτρα έχουν εφαρμοστεί και σε παλαιότερες σειρές AMD (π.χ. σε συγκεκριμένες APU Zen 2), επομένως αναμένεται παρόμοια μεταβατική στάση από διανομές/λειτουργικά έως ότου ολοκληρωθεί ο κύκλος ενημερώσεων BIOS. Σε περιβάλλοντα με έντονο κρυπτογραφικό φόρτο, λειτουργίες τύπου HSM (Hardware Security Module — μονάδες ασφαλείας υλικού), confidential computing (εμπιστευτικοί υπολογισμοί) ή υπηρεσίες που απαιτούν υψηλή ποιότητα εντροπίας, συνίσταται: συχνός έλεγχος για νέες εκδόσεις BIOS/AGESA, αξιολόγηση και —όπου είναι εφικτό— ενεργοποίηση των προσωρινών λύσεων, και στενή παρακολούθηση των ενημερώσεων από τους προμηθευτές λογισμικού, καθώς οι στοιβές TLS/κρυπτογραφίας ενδέχεται να προσαρμόσουν προσωρινά την πολιτική χρήσης της RDSEED. Στα περισσότερα consumer σενάρια δεν απαιτούνται ενέργειες πέρα από την εγκατάσταση του επικείμενου BIOS, αλλά τα επαγγελματικά/server περιβάλλοντα καλό είναι να κινηθούν προληπτικά.

-

Είναι Νοέμβριος και ξέρετε τι σημαίνει αυτό - ήρθε η ώρα να ξεκινήσει το Black Friday! Δημοφιλείς άδειες λογισμικού, συμπεριλαμβανομένων του MS Office και κλειδιών λειτουργικού συστήματος διά βίου, έχουν εκπτώσεις έως και 90% από την Godeal24 Black Friday Sale. Η τιμή που βλέπετε είναι η τελική τιμή. Έχει ήδη μειωθεί για εσάς. Χωρίς κόλπα! Είναι τόσο εύκολο που όλοι μπορούν να συμμετάσχουν σε αυτή την αγοραστική ευκαιρία! Αν σας αρέσει να εξοικονομείτε χρήματα, θα κάνετε κλικ στον σύνδεσμο για να μπείτε σύντομα σε λειτουργία εκπτώσεων. Η συνεργασία είναι σημαντική στο χώρο εργασίας γιατί συχνά οδηγεί σε περισσότερη επικοινωνία μεταξύ των συναδέλφων και σε αυξημένη παραγωγικότητα. Το MS Office 2021 Professional ενισχύει σημαντικά τη συνεργασία μεταξύ των ομάδων ενσωματώνοντας ισχυρά εργαλεία συγγραφής σε πραγματικό χρόνο απευθείας στις βασικές του εφαρμογές. Από την Godeal24 Black Friday Sale, χωρίς επαναλαμβανόμενες χρεώσεις συνδρομής, το MS Office 2021 Pro είναι διαθέσιμο μόνο για 30,11€ για περιορισμένο χρόνο, μια απίστευτη προσφορά. Αυτή η σουίτα παρέχει όλα τα απαραίτητα εργαλεία που χρειάζεστε για την εργασία ή τα προσωπικά σας έργα με πάνω από 90% έκπτωση από την κανονική τιμή. Αρπάξτε την προσφορά όσο μπορείτε! Black Friday - Υπερφόρτωση προσφορών Office! Αποκτήστε περισσότερα για λιγότερα! Office 2021 Pro Plus Key - 1 PC – 30,11€ Office 2021 Pro Plus Key - 2 Keys – 58,22€ (Μόνο 29,11€/Key) Office 2021 Pro Plus Key - 3 Keys – 81,33€ (Μόνο 27,11€/Key) Office 2021 Pro Plus Key - 5 PCs – 127,55€ (Μόνο 25,51€/PC) Office 2019 Pro Plus Key - 1 PC – 24,75€ Office 2024 Home for PC/Mac - 139,99€ Office 2024 H&B for PC/Mac - 149€ Office 2021 H&B for Mac – 59,29€ Office 2019 H&B for Mac – 39,29€ Η εποχή των Win 10 τελείωσε, οπότε ήρθε η ώρα να αναβαθμίσετε στα Win 11! Η Godeal24 προσφέρει τα Windows 11 Pro για 13,25€ και την έκδοση Home για 13,05€. Ακόμα κι αν θέλετε να παραμείνετε στα Win 10, υπάρχουν τα Win 10 Enterprise 2021 LTSC για 12,25€, τα οποία μπορούν να σας παρέχουν μεγαλύτερη υποστήριξη μέχρι το 2027. Περιμένατε πολύ για το τελευταίο λειτουργικό σύστημα; Η προσφορά Black Friday είναι η κατάλληλη στιγμή Win 11 Professional Key - 13,25€ Win 11 Professional - 2 Keys - 24,75€ (Μόνο 12,38€/Key) Win 11 Professional - 3 Keys - 34,45€ (Μόνο 11,48€/Key) Win 11 Professional - 5 Keys - 53,15€ (Μόνο 10,63€/Key) Win 11 Home Key – 13,05€ Win 11 Home - 2 Keys - 24,25€ (Μόνο 12,13€/Key) Win 10 Professional Key - 8,25€ Win 10 Home Key - 8,15€ Win 10 Enterprise 2021 LTSC - 1 PC - 12,25€ Ο δυνατός συνδυασμός κάνει μια ακόμα καλύτερη προσφορά (Κωδικός Κουπονιού "SGO62") Win 11 Pro + Office 2021 Pro Plus Bundle - 41,29€ Win 11 Pro + Office 2019 Pro Plus Bundle - 36,54€ Win 11 Home + Office 2021 Pro Plus Bundle - 40,99€ Win 11 Home + Office 2019 Pro Plus Bundle - 36,24€ Visio Professional 2021 - 1 PC - 22,97€ Project Professional 2021 - 1 PC - 25,70€ Έκπτωση 50% διαθέσιμη σε περισσότερα ψηφιακά κλειδιά! (Κωδικός Κουπονιού "SGO50") Win 11 Enterprise 2024 LTSC - 1 PC - 14,99€ Win 10 Enterprise 2021 LTSC - 10 PC - 54,99€ Access Professional 2021 - 1 PC – 22,36€ Win Server 2025 Standard – 31,49€ Win Server 2022 Standard - 26,19€ Win Server 2022 Datacenter – 27,21€ Πακέτα αδειών χονδρικής σε τιμές Black Friday. Εξοπλίστε την ομάδα σας τώρα! Office 2021 Pro - 50 Keys – 1250€ (Μόνο 25€/Key) Office 2021 Pro - 100 Keys – 2400€ (Μόνο 24€/Key) Win 11 Pro - 50 keys – 400€ (Μόνο 8€/Key) Win 11 Pro - 100 keys – 750€ (Μόνο 7,5€/Key) Win 11 Home - 50 keys – 389€ (Μόνο 7,59€/Key) Win 11 Home - 100 Keys – 699€ (Μόνο 6,99€/Key) Αποκτήστε όλων των ειδών τα κλειδιά εργαλείων με εξαιρετικές προσφορές από την Godeal24! Είτε αναζητάτε βελτιστοποίηση συστήματος, προηγμένη ασφάλεια, εργαλεία πολυμέσων ή βοηθητικά προγράμματα, θα βρείτε εδώ premium λογισμικό σε ασυναγώνιστες τιμές. Ενισχύστε την απόδοση, προστατέψτε το σύστημά σας και βελτιστοποιήστε τη ροή εργασίας σας—όλα μέσα στον προϋπολογισμό σας. Μην διστάσετε—αυτές οι αποκλειστικές προσφορές λήγουν σύντομα! Πρακτικό λογισμικό εργαλείων υπολογιστή: Ashampoo PDF Pro 4 – 29,99€ IObit Driver Booster 13 – 17,69€ Adguard - 3 Devices - Lifetime - 32,74€ Internet Download Manager - 1 PC / Lifetime – 21,99€ Ashampoo Backup Pro 26 – 9,99€ SwifDoo PDF - 1 Month – 12,99€ AWZ Screen Recorder - 1 Mac/Lifetime – 19,99€ >>> Τμήμα εκκαθάρισης εργαλείων Γιατί να επιλέξετε την Godeal24; Η βασική αξιακή πρόταση της Godeal24 είναι να κάνει το επίσημο λογισμικό πιο προσιτό μέσω ανταγωνιστικών τιμών και μιας απλοποιημένης διαδικασίας αγοράς. Η Godeal24 δεν θυσιάζει την ποιότητα για την τιμή. Πριν χρησιμοποιήσετε το κλειδί σας, πρέπει να κατεβάσετε το λογισμικό από την επίσημη ιστοσελίδα και να το ενεργοποιήσετε, κάτι που εξασφαλίζει ότι αυτό που αγοράζετε είναι γνήσιο λογισμικό. Εάν έχετε οποιαδήποτε προβλήματα με το κλειδί σας (κάτι που είναι απίθανο), επικοινωνήστε αμέσως με την δωρεάν τεχνική μας υποστήριξη! Χάρη στην εξαιρετική ομάδα εξυπηρέτησης πελατών και στα χαμηλού κόστους, υψηλής ποιότητας κλειδιά της, η Godeal24 έχει κερδίσει υψηλή βαθμολογία 4,8 (στο 5) στο Trustpilot. Αναζητήστε την Godeal24 όταν χρειάζεστε ένα κλειδί λογισμικού! Επικοινωνία Godeal24: service@godeal24.com Πώς να πληρώσετε; Προσθέστε το προϊόν στο καλάθι αγορών και κάντε κλικ στο "Proceed To Checkout" μετά την επιβεβαίωση! Συμπληρώστε τις απαραίτητες πληροφορίες και κάντε κλικ στο "Update". Κάντε κλικ στο "Place Order" και ολοκληρώστε την πληρωμή!

-

- godeal24

- godeal24.com

-

(και 4 επιπλέον)

Tagged with:

-

AGON by AOC: Νέας γενιάς οθόνες gaming με τεχνολογία QD-OLED

astrolabos posted μια είδηση in Δελτία Τύπου

Η AGON by AOC – η κορυφαία μάρκα οθονών[1] gaming στον κόσμο – ανακοινώνει τις πρώτες οθόνες QD-OLED στη σειρά AOC GAMING, καθιστώντας την κορυφαία τεχνολογία OLED προσιτή στους mainstream ανταγωνιστικούς παίκτες. Οι 27 ιντσών (26,5 ίντσες / 67,3 cm) οθόνες AOC GAMING Q27G4ZDR και Q27G4SDR φέρνουν τους στιγμιαίους χρόνους απόκρισης και την ανώτερη αντίθεση των πάνελ QD-OLED στην κατηγορία των entry-level gaming οθονών, με ρυθμούς ανανέωσης 240 Hz και 360 Hz, αντίστοιχα. Και οι δύο οθόνες 27 ιντσών επιδεικνύουν την πιο πρόσφατη σχεδιαστική γλώσσα της σειράς G4 με καθαρή, διακριτική αισθητική και προσφέρουν επαγγελματική απόδοση σε πρωτοποριακή τιμολόγηση. QD-OLED για όλους: Η τεχνολογία των premium πάνελ κάνει την είσοδό της στον κόσμο του προσιτου gaming Το QD-OLED εισέρχεται στο mainstream Τα Q27G4ZDR και Q27G4SDR αποτελούν ένα σημαντικό ορόσημο ως οι πρώτες οθόνες QD-OLED στο χαρτοφυλάκιο της AOC GAMING, το οποίο αποτελεί την πιο προσιτή κατηγορία gaming της AGON by AOC. Αυτές οι οθόνες προσφέρουν τα ίδια βασικά πλεονεκτήματα OLED που υπάρχουν και στις premium οθόνες - σχεδόν άπειροι λόγοι αντίθεσης, εξαιρετική γκάμα χρωμάτων με κάλυψη 147,6% sRGB και ακρίβεια 99,1% DCI-P3, καθώς και ανάλυση QHD (2560x1440) με 110,84 pixels ανά ίντσα. Το πάνελ βάθους 10-bit παρέχει 1,07 δισεκατομμύρια χρώματα για ομαλές διαβαθμίσεις και ακριβή αναπαραγωγή χρωμάτων. Και τα δύο μοντέλα διαθέτουν δυνατότητες HDR - το Q27G4ZDR υποστηρίζει HDR10, ενώ το Q27G4SDR διαθέτει πιστοποίηση VESA DisplayHDR True Black 400 - διασφαλίζοντας ευκρινείς φωτεινές και σκοτεινές περιοχές με λεπτομέρεια που βοηθά τους ανταγωνιστικούς παίκτες να διαβάζουν αποτελεσματικά τα περιβάλλοντα των παιχνιδιών. Όπως όλες οι οθόνες OLED της σειράς AGON by AOC, και τα δύο μοντέλα περιλαμβάνουν ολοκληρωμένες λειτουργίες OLED Care και καλύπτονται από εγγύηση 3 ετών που καλύπτει το φαινόμενο burn-in, όταν χρησιμοποιούνται σύμφωνα με τις οδηγίες. Αυτή η κορυφαία στον κλάδο εγγύηση προσφέρει απόλυτη σιγουριά για την premium τεχνολογία OLED σε προσιτή τιμή. Απόλυτοι ρυθμοί ανανέωσης και στιγμαιία απόκριση Η Q27G4ZDR στα 240 Hz προσφέρει την ιδανική ισορροπία μεταξύ ομαλότητας ανταγωνιστικής επίδοσης και οπτικής ποιότητας, ενώ η Q27G4SDR αυξάνει τους ρυθμούς ανανέωσης στα 360 Hz για παίκτες που απαιτούν το μέγιστο ανταγωνιστικό πλεονέκτημα. Και οι δύο οθόνες επιτυγχάνουν χρόνους απόκρισης 0,03 ms GtG, που δίνουν στην τεχνολογία OLED υπεροχή στο ανταγωνιστικό παιχνίδι, εξαλείφοντας σχεδόν εντελώς το φαινόμενο ghosting και τη θόλωση κίνησης, ακόμη και κατά τη διάρκεια των ταχύτερων ακολουθιών δράσης. Η τεχνολογία Adaptive-Sync με πιστοποίηση NVIDIA G-SYNC Compatible εξαλείφει το “σκίσιμο” της οθόνης σε μεταβλητούς ρυθμούς καρέ, εξασφαλίζοντας ομαλό gameplay σε οποιονδήποτε ρυθμό. Προηγμένες επιδόσεις HDR Η Q27G4ZDR υποστηρίζει HDR10 με φωτεινότητα 400 cd/m² (APL 10%) και λόγο αντίθεσης 1,5M:1, ενώ η Q27G4SDR διαθέτει πιστοποίηση VESA DisplayHDR True Black 400 με μέγιστη φωτεινότητα 1000 cd/m² (APL 3%) για βελτιωμένο οπτικό βάθος. Αυτή η ανώτερη υλοποίηση HDR αναδεικνύει τις λεπτομέρειες τόσο στις φωτεινές όσο και στις σκοτεινές σκηνές, δημιουργώντας πιο καθηλωτικά περιβάλλοντα παιχνιδιού. «Αυτές οι καινοτόμες οθόνες επαναπροσδιορίζουν τι είναι εφικτό στο mainstream παιχνίδι», λέει ο César Acosta, Gaming Product Manager στην AGON by AOC. «Με την ενσωμάτωση της πρωτοποριακής τεχνολογίας QD-OLED στη σειρά AOC GAMING, καινοτομούμε για να κάνουμε την τεχνολογία οθόνης επόμενης γενιάς προσβάσιμη σε όλους τους gamers. Οι παίκτες απολαμβάνουν τη στιγμιαία απόκριση και την ανώτερη αντίθεση των πάνελ OLED, ενώ μπορούν να επιλέξουν μεταξύ 240 Hz για ισορροπημένο gaming ή 360 Hz για μέγιστο ανταγωνιστικό πλεονέκτημα, όλα με τις καθαρές γραμμές σχεδίασης G4 που ταιριάζουν σε οποιαδήποτε διαμόρφωση. Πλήρεις δυνατότητες συνδεσιμότητας και παιχνιδιού Η μελλοντική συνδεσιμότητα είναι εξασφαλισμένη με διπλές θύρες HDMI 2.1 και DisplayPort 1.4, που υποστηρίζουν τις πιο πρόσφατες κάρτες γραφικών και τις κονσόλες επόμενης γενιάς. Οι διανομείς USB 3.2 με θύρες γρήγορης φόρτισης διατηρούν τα περιφερειακά gaming συνδεδεμένα και τροφοδοτούμενα. Η συμβατότητα με κονσόλες περιλαμβάνει υποστήριξη QHD @ 120 Hz για PlayStation 5 και Xbox Series X και S. Και οι δύο οθόνες περιλαμβάνουν ολοκληρωμένες λειτουργίες gaming που έχουν σχεδιαστεί για πλεονέκτημα έναντι του ανταγωνισμού. Το Shadow Control βελτιώνει την ορατότητα σε σκοτεινές περιοχές του παιχνιδιού, το Game Color βελτιστοποιεί τον κορεσμό για καλύτερη οπτική σαφήνεια και οι προσαρμόσιμες λειτουργίες gaming παρέχουν βελτιστοποιημένες ρυθμίσεις για διαφορετικά είδη παιχνιδιών. Η λειτουργία Low Input Lag εξασφαλίζει ότι κάθε εντολή μεταφράζεται άμεσα σε δράση στην οθόνη. Η λειτουργία Anti-Blue Light και η τεχνολογία Flicker-Free εξασφαλίζουν άνετες παρατεταμένες συνεδρίες gaming. Φιλοσοφία σχεδιασμού G4 για ευελιξία στη διαμόρφωση εξοπλισμού Και οι δύο οθόνες φέρουν την τελευταία γλώσσα σχεδιασμού της σειράς G4, με έμφαση στις καθαρές και λεπτές γραμμές, που συμπληρώνει διάφορα περιβάλλοντα παιχνιδιού. Η διακριτική αισθητική προσφέρει μια εναλλακτική λύση σε πιο επιθετικές σχεδιάσεις gaming, διατηρώντας παράλληλα τη λειτουργική αριστεία που απαιτούν οι ανταγωνιστικοί παίκτες. Οι τρεις πλευρές χωρίς πλαίσιο μεγιστοποιούν την επιφάνεια της οθόνης, ενώ το ματ μαύρο φινίρισμα με τις υφές του προσδίδει μια εκλεπτυσμένη αισθητική στον εξοπλισμό για παιχνίδι. Οι πλήρως εργονομικές βάσεις παρέχουν ρύθμιση ύψους 130 mm μαζί με πλήρη λειτουργικότητα κλίσης, κάθετης και οριζόντιας περιστροφής, για βέλτιστες γωνίες θέασης. Η συμβατότητα στήριξης VESA 100x100 δίνει ευελιξία στις διαμορφώσεις με πολλαπλές οθόνες, ενώ το ενσωματωμένο σύστημα διαχείρισης καλωδίων διατηρεί την τάξη στην οργάνωση του γραφείου. Λογισμικό και αξεσουάρ Το λογισμικό G-Menu επιτρέπει την εύκολη προσαρμογή των προφίλ παιχνιδιού και των ρυθμίσεων οθόνης, ενώ η λειτουργικότητα PiP/PbP υποστηρίζει σενάρια πολλαπλών εργασιών. Και οι δύο οθόνες περιλαμβάνουν καλώδια HDMI και DisplayPort 1,8 μέτρων υψηλής ποιότητας στη συσκευασία για άμεση εγκατάσταση. Παιχνίδι QD-OLED επόμενης γενιάς Οι Q27G4ZDR και Q27G4SDR θέτουν νέα πρότυπα καινοτομιας στην τεχνολογία παιχνιδιών επόμενης γενιάς, φέρνοντας τη στιγμιαία χρονική απόκριση και την ανώτερη οπτική ποιότητα του QD-OLED στη mainstream κατηγορία AOC GAMING. Η καθαρή σχεδιαστική αισθητική G4 προσφέρει ευελιξία στην εγκατάσταση, ενώ η πρωτοποριακή τιμολόγηση καθιστά το παιχνίδι με OLED ευρύτερα προσιτό στους ανταγωνιστικούς παίκτες. Τιμές και διαθεσιμότητα Οι AOC GAMING Q27G4ZDR και Q27G4SDR θα είναι διαθέσιμες από τα μέσα Νοεμβρίου 2025 σε συνιστώμενες τιμές λιανικής 399,00 € και 549,00 €, αντίστοιχα. [1]Υπό όρους όγκου πωλήσεων, gaming οθόνες 144 Hz+, IDC Research - Gaming Tracker Q1-Q4 2024 -

Η Microsoft διαθέτει το προαιρετικό KB5067036 (28 Οκτωβρίου 2025) για Windows 11 24H2/25H2, το οποίο διορθώνει το διαχρονικό ζήτημα όπου η επιλογή «Ενημέρωση και τερματισμός» οδηγούσε σε επανεκκίνηση αντί για πλήρη απενεργοποίηση. Σημειώνεται ρητά ότι «αντιμετωπίστηκε το υποκείμενο πρόβλημα που μπορούσε να προκαλέσει να μη σβήνει ο υπολογιστής μετά την ενημέρωση». Με το KB5067036, οι εκδόσεις ενημερώνονται σε 26100.7019 (24H2) και 26200.7019 (25H2). Η διόρθωση αφορά τα Windows 11· τα Windows 10 έχουν λήξει από 14 Οκτωβρίου 2025 και δεν υπάρχει αντίστοιχη επίσημη αναφορά για αυτά. Στην πράξη, όταν ο χρήστης επέλεγε «Ενημέρωση και τερματισμός», η διαδικασία έπρεπε να εγκαταστήσει τις εκκρεμείς ενημερώσεις και στη συνέχεια να απενεργοποιήσει τον υπολογιστή. Ιστορικά, η διαδικασία απαιτούσε μία φάση συντήρησης εκτός σύνδεσης, με επανεκκίνηση· εκεί φαίνεται ότι υπήρχαν σενάρια όπου χάνονταν ή μπλοκάρονταν οι οδηγίες τερματισμού και το σύστημα κατέληγε στην οθόνη σύνδεσης. Με τη νέα διόρθωση, το «Update and shut down» συμπεριφέρεται όπως αναμένεται. Η ενημέρωση είναι προαιρετική (Preview) και εγκαθίσταται χειροκίνητα από Ρυθμίσεις > Windows Update («Λήψη και εγκατάσταση»), εκτός εάν είναι ενεργοποιημένη η επιλογή Get the latest updates as soon as they’re available. Σύμφωνα με το ρεπορτάζ, η διόρθωση θα συμπεριληφθεί αυτόματα στη συγκεντρωτική ενημέρωση ασφαλείας της Τρίτης 11/11/2025. Πέρα από το συγκεκριμένο bug, το KB5067036 αρχίζει να διανέμει ανανεωμένο Start Menu (νέες κατηγοριοποιήσεις, grids, βελτιωμένη πλοήγηση) και την προστασία Administrator Protection. Έχουν αναφερθεί περιπτώσεις όπου σε ορισμένες εγκαταστάσεις η Διαχείριση Εργασιών (Task Manager) μπορεί να μην τερματίζει σωστά μετά το κλείσιμο και να παραμένει ενεργή στο παρασκήνιο· πρόκειται για ζήτημα που παρακολουθείται.

- 8 comments

-

- 3

-

-

Εγώ αν επέλεγα θα ήμουν μεταξύ Iphone 17 απλό και xiaomi 17 pro (όχι max)

-