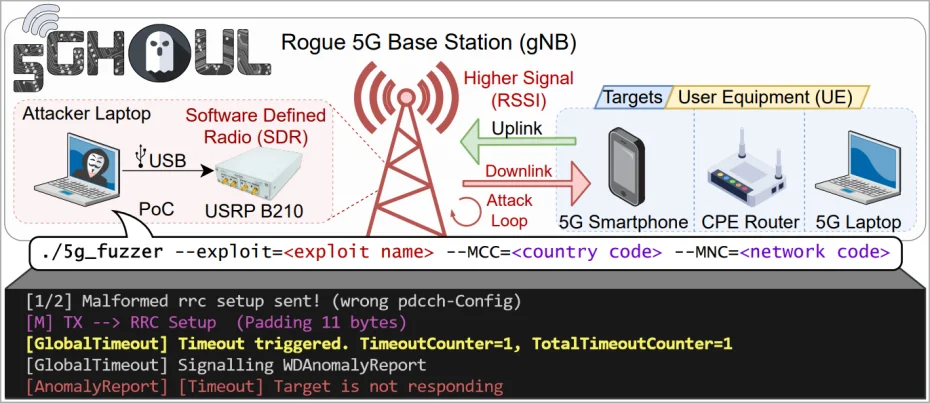

Ένα νέο σύνολο ευπαθειών σε μόντεμ 5G των Qualcomm και MediaTek, που ονομάζονται συλλογικά "5Ghoul", επηρεάζουν 710 μοντέλα smartphone 5G από συνεργάτες της Google (Android) και της Apple, router και μόντεμ USB. Το 5Ghoul ανακαλύφθηκε από πανεπιστημιακούς ερευνητές από τη Σιγκαπούρη και αποτελείται από 14 ευπάθειες σε συστήματα κινητών επικοινωνιών, 10 από τις οποίες έχουν αποκαλυφθεί δημοσίως και τέσσερις αποκρύπτονται για λόγους ασφαλείας. Οι επιθέσεις του 5Ghoul κυμαίνονται από προσωρινές διακοπές των υπηρεσιών έως υποβαθμίσεις του δικτύου, οι οποίες μπορεί να είναι πιο σοβαρές από άποψη ασφάλειας. Οι ερευνητές ανακάλυψαν τις αδυναμίες ενώ πειραματίζονταν με την ανάλυση firmware από μόντεμ 5G και αναφέρουν ότι οι αδυναμίες είναι εύκολο να αξιοποιηθούν over-the-air, υποδυόμενοι έναν νόμιμο σταθμό βάσης 5G.

Αυτό ισχύει ακόμη και όταν οι επιτιθέμενοι δεν διαθέτουν πληροφορίες σχετικά με την κάρτα SIM του στόχου, καθώς η επίθεση πραγματοποιείται πριν από το βήμα ελέγχου ταυτότητας NAS.

"Ο επιτιθέμενος χρειάζεται μόνο να υποδυθεί το νόμιμο gNB χρησιμοποιώντας τις γνωστές παραμέτρους σύνδεσης του Πύργου Κυψέλης (π.χ. SSB ARFCN, Κωδικός περιοχής παρακολούθησης, Φυσικό αναγνωριστικό κυψέλης, Συχνότητα σημείου Α)".

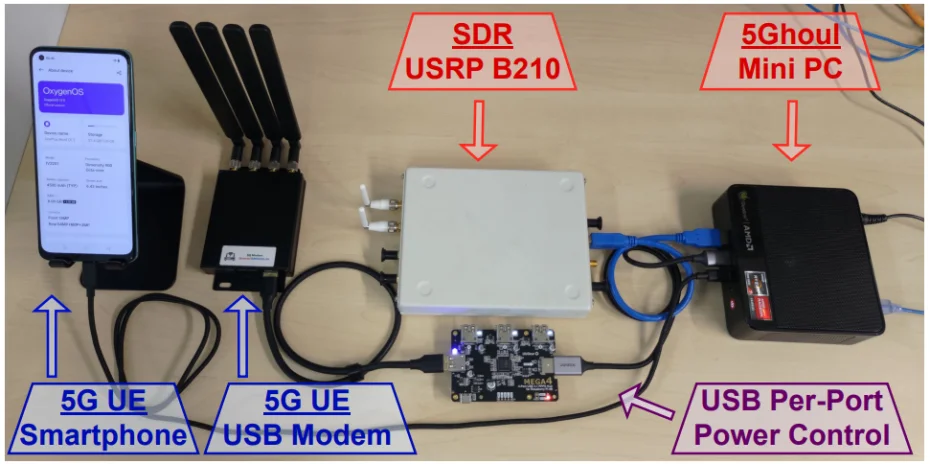

Τα παραπάνω είναι εφικτά με κόστος μερικών χιλιάδων δολαρίων ΗΠΑ, χρησιμοποιώντας λογισμικό ανοικτού κώδικα για ανάλυση δικτύων και fuzzing, ένα μίνι PC, ένα software defined radio (SDR) και διάφορα είδη εξοπλισμού, όπως καλώδια, κεραίες, τροφοδοτικά κ.λπ.

Λεπτομέρειες για την ευπάθεια 5Ghoul

Οι δέκα ευπάθειες του 5Ghoul που έχουν αποκαλυφθεί δημοσίως στην Qualcomm και τη MediaTek από τις 7 Δεκεμβρίου 2023, είναι οι εξής:

- CVE-2023-33043: Άκυρο MAC/RLC PDU που προκαλεί άρνηση παροχής υπηρεσιών (DoS) στα μόντεμ Qualcomm X55/X60. Οι επιτιθέμενοι μπορούν να στείλουν ένα άκυρο πλαίσιο MAC downlink στο 5G UE-στόχο από ένα κοντινό κακόβουλο gNB, οδηγώντας σε προσωρινή παύση λειτουργίας και επανεκκίνηση του μόντεμ.

- CVE-2023-33044: Άγνωστο PDU NAS που προκαλεί DoS σε μόντεμ Qualcomm X55/X60. Αυτή η ευπάθεια επιτρέπει στους επιτιθέμενους να στείλουν ένα άκυρο NAS PDU στον UE-στόχο, με αποτέλεσμα την αποτυχία του μόντεμ και την επανεκκίνηση.

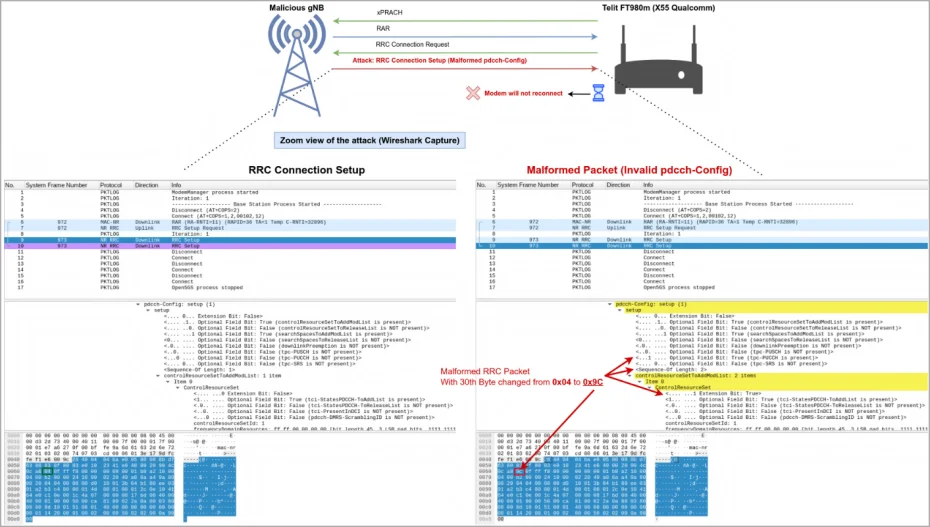

- CVE-2023-33042: Απενεργοποίηση 5G/Downgrade μέσω Invalid RRC pdcch-Config σε Qualcomm X55/X60 modems, που οδηγεί είτε σε downgrade είτε σε άρνηση υπηρεσίας. Ένας εισβολέας μπορεί να στείλει ένα malformed πλαίσιο RRC κατά τη διάρκεια της διαδικασίας RRC Attach, απενεργοποιώντας τη συνδεσιμότητα 5G και απαιτώντας χειροκίνητη επανεκκίνηση για την αποκατάσταση.

- CVE-2023-32842: Μη έγκυρο RRC Setup spCellConfig που προκαλεί DoS σε μόντεμ της MediaTek Dimensity 900/1200. Η ευπάθεια αφορά την αποστολή malformed RRC Connection Setup, οδηγώντας σε αποτυχία του μόντεμ και επανεκκίνηση στις επηρεαζόμενες συσκευές.

- CVE-2023-32844: Το άκυρο RRC pucch CSIReportConfig προκαλεί DoS σε μόντεμ MediaTek Dimensity 900/1200. Οι επιτιθέμενοι μπορούν να στείλουν ένα malformed RRC Connection Setup, προκαλώντας αποτυχία και επανεκκίνηση του μόντεμ.

- CVE-2023-20702: Άκυρη ακολουθία δεδομένων RLC που προκαλεί DoS (null pointer dereference) στα μόντεμ MediaTek Dimensity 900/1200. Ένας εισβολέας μπορεί να το εκμεταλλευτεί αυτό στέλνοντας ένα malformed RLC Status PDU, οδηγώντας σε κατάρρευση και επανεκκίνηση του μόντεμ.

- CVE-2023-32846: Το περικομμένο RRC physicalCellGroupConfig προκαλεί DoS (null pointer dereference) στα μόντεμ MediaTek Dimensity 900/1200. Malformed RRC Connection Setup μπορεί να προκαλέσει σφάλματα πρόσβασης στη μνήμη, οδηγώντας σε κατάρρευση του μόντεμ.

- CVE-2023-32841: Μη έγκυρο RRC searchSpacesToAddModList που προκαλεί DoS στα μόντεμ MediaTek Dimensity 900/1200. Πρόκειται για την αποστολή ενός malformed RRC Connection Setup, που προκαλεί κατάρρευση του μόντεμ στις επηρεαζόμενες συσκευές.

- CVE-2023-32843: Μη έγκυρο στοιχείο RRC Uplink Config Element που προκαλεί DoS σε μόντεμ MediaTek Dimensity 900/1200. Η αποστολή ενός malformed RRC Connection Setup μπορεί να προκαλέσει βλάβη του μόντεμ και επανεκκίνηση στις επηρεαζόμενες συσκευές.

- CVE-2023-32845: Null RRC Uplink Config Element που προκαλεί DoS σε μόντεμ MediaTek Dimensity 900/1200. Η malformed εγκατάσταση σύνδεσης RRC μπορεί να προκαλέσει κατάρρευση του μόντεμ θέτοντας ορισμένα πεδία ωφέλιμου φορτίου RRC σε null.

Το CVE-2023-33042 είναι ιδιαίτερα ανησυχητικό επειδή μπορεί να αναγκάσει μια συσκευή να αποσυνδεθεί από ένα δίκτυο 5G και να επιστρέψει στο 4G, εκθέτοντάς την σε πιθανές ευπάθειες στον τομέα 4G που την εκθέτουν σε ένα ευρύτερο φάσμα επιθέσεων.

Τα ελαττώματα DoS σε αυτές τις ευπάθειες προκαλούν τη διακοπή κάθε συνδεσιμότητας των συσκευών μέχρι την επανεκκίνησή τους. Αυτό δεν είναι τόσο κρίσιμο, αν και μπορεί να έχει ακόμα σημαντικές επιπτώσεις σε κρίσιμα για την αποστολή περιβάλλοντα που βασίζονται στην υπηρεσία κινητής τηλεφωνίας.

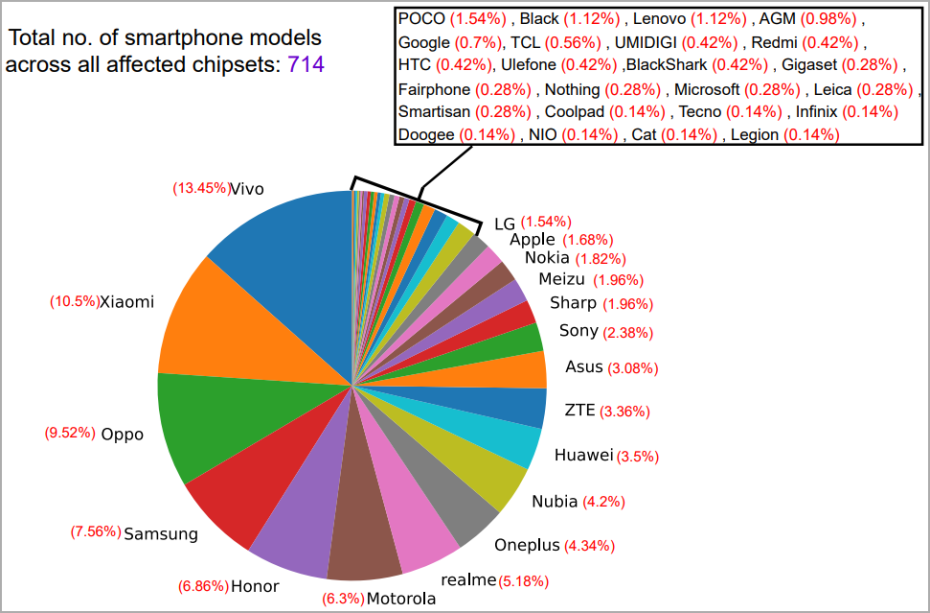

Είναι σημαντικό να σημειωθεί ότι τα αποκαλυπτόμενα ελαττώματα δεν περιορίζονται στις συσκευές που αναφέρονται στην παραπάνω λίστα. Ο εντοπισμός όλων των επηρεαζόμενων μοντέλων βρίσκεται σε εξέλιξη, αλλά οι ερευνητές έχουν ήδη επιβεβαιώσει ότι επηρεάζονται 714 smartphones από 24 μάρκες. Ορισμένες ευάλωτες μάρκες περιλαμβάνουν τηλέφωνα από τις εταιρείες POCO, Black, Lenovo, AGM, Google, TCL, Redmi, HTC, Microsoft και Gigaset, με την πλήρη λίστα στην παρακάτω εικόνα.

Για να μάθετε περισσότερα σχετικά με τα ελαττώματα 5Ghoul, τις δυνατότητες εκμετάλλευσης και τις επιπτώσεις τους, καθώς και τεχνικές πληροφορίες μπορείτε να βρείτε στο whitepaper των ερευνητών.

Ένα κιτ αξιοποίησης του Proof of Concept (PoC) μπορεί επίσης να βρεθεί στο αποθετήριο GitHub.

Ανταπόκριση και διορθώσεις του προμηθευτή

Τόσο η Qualcomm όσο και η MediaTek κυκλοφόρησαν τη Δευτέρα δελτία ασφαλείας για τις αποκαλυπτόμενες ευπάθειες 5Ghoul,

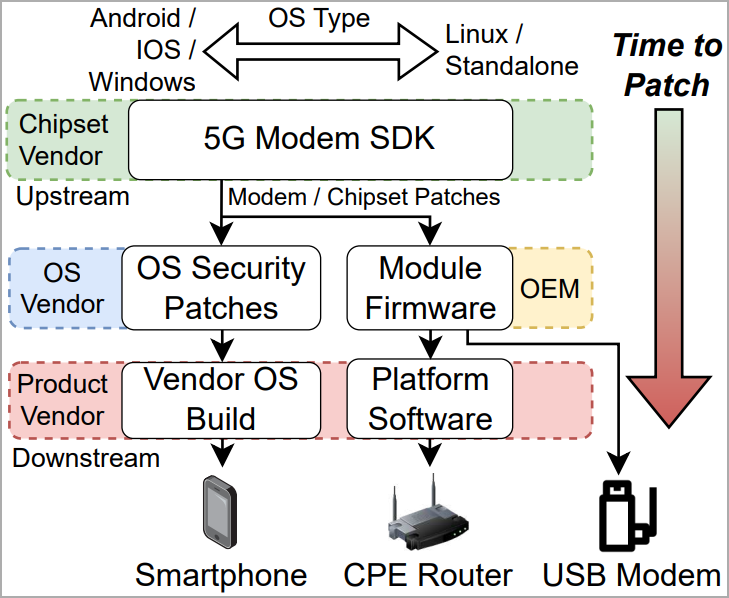

Οι ενημερώσεις ασφαλείας τέθηκαν στη διάθεση των πωλητών συσκευών πριν από δύο μήνες. Παρόλα αυτά, δεδομένης της πολυπλοκότητας της προμήθειας λογισμικού, ειδικά στο Android, θα περάσει αρκετός καιρός μέχρι οι διορθώσεις να φτάσουν στους τελικούς χρήστες μέσω ενημερώσεων ασφαλείας.

Αναπόφευκτα, ορισμένα επηρεαζόμενα μοντέλα smartphone και άλλες συσκευές δεν θα λάβουν ποτέ τις διορθώσεις, καθώς πιθανότατα θα φτάσουν πρώτα στο τέλος της υποστήριξης.

Αν ανησυχείτε υπερβολικά για τα ελαττώματα του 5Ghool, η μόνη πρακτική λύση είναι να αποφύγετε εντελώς τη χρήση του 5G μέχρι να είναι διαθέσιμες οι διορθώσεις.

Τα σημάδια μιας επίθεσης 5Ghool περιλαμβάνουν την απώλεια συνδέσεων 5G, την αδυναμία επανασύνδεσης μέχρι την επανεκκίνηση της συσκευής και τη συνεχή πτώση σε 4G παρά τη διαθεσιμότητα δικτύου 5G στην περιοχή.

Recommended Comments

Create an account or sign in to comment

You need to be a member in order to leave a comment

Create an account

Sign up for a new account in our community. It's easy!

Register a new accountSign in

Already have an account? Sign in here.

Sign In Now